-1762266646.webp)

Veiliger inloggen met FIDO2?

Het traditionele wachtwoord is nog altijd het meest gebruikte authenticatiemiddel. Tegelijkertijd weten we dat zo’n wachtwoord verre van veilig is. Ze zijn vaak te makkelijk te raden, te stelen of te kraken, vooral als ze worden hergebruikt. Daarom combineren we wachtwoorden steeds vaker met Multi-Factor Authenticatie (MFA). Dat is een extra verificatie, bijvoorbeeld met een one-time password, gegenereerd op de smartphone van de gebruiker. Zo beperken we het risico op indringers enorm.

Toch blijft het wringen. Wachtwoorden zijn hoe dan ook onhandig, en zelfs veel gangbare MFA-methodes kunnen tegenwoordig worden omzeild. We zoeken dus slimmere authenticatiemethodes. Op dat vlak is er licht aan de horizon en kijken we in deze blog naar een paar mooie, innovatieve ontwikkelingen.

FIDO2: wachtwoordloos inloggen

Sinds 2018 is er onder de noemer FIDO2 een set standaarden beschikbaar om gebruikers zonder wachtwoord te laten inloggen. FIDO staat voor Fast IDentity Online en is een consortium van bedrijven en organisaties dat wachtwoordloze authenticatie promoot en hiervoor standaarden ontwikkelt. FIDO2 maakt daarbij gebruik van twee mechanismes: asymmetrische encryptie en origin binding.

Asymmetrische encryptie en verificatie

Bij ‘gewone’ symmetrische encryptie gebruik je één encryptiesleutel om data te versleutelen, én te ontcijferen. Bij zulke encryptie is het cruciaal dat die sleutel nooit bij onbevoegden terechtkomt. Er wordt daarom bij het opzetten van zo’n versleutelde verbinding meestal een extra beveiligde methode gebruikt om de sleutelinformatie te versturen. Dat is asymmetrische encryptie, waarbij twee sleutels worden gebruikt. Informatie die met de ene sleutel wordt versleuteld, kan alleen met de andere sleutel worden ontcijferd, en andersom. Eén van die sleutels noemen we de private key en wordt door de eigenaar nooit gedeeld. De andere sleutel kan daarentegen zonder risico worden verstrekt aan anderen en wordt daarom de public key genoemd.

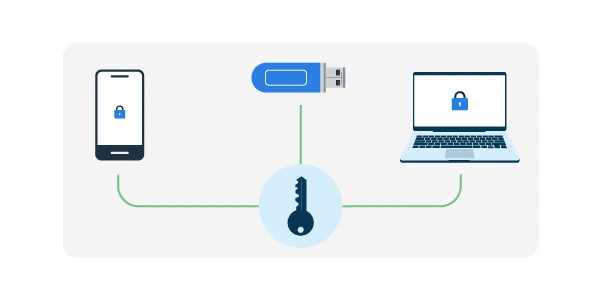

Dit asymmetrische mechanisme wordt binnen FIDO2 toegepast voor de authenticatie van gebruikers. Hiervoor maak je op iemands persoonlijke apparaat (zoals een laptop) een private key aan. De corresponderende public key wordt vervolgens gedeeld met de betreffende applicatie. Als de gebruiker zich nu wil aanmelden, genereert de applicatie een zogeheten challenge. Zo’n challenge is een willekeurige string gegevens, die wordt verstuurd naar de gebruiker. Op diens laptop wordt de challenge automatisch voorzien van een juiste respons, de handtekening. Deze wordt met de private key versleuteld en teruggestuurd.

Zo heb je een sluitend authenticatieproces, zonder wachtwoorden. De ontvangen handtekening bewijst dat de private key is gebruikt en je dus te maken hebt met de rechtmatige gebruiker. En omdat bij iedere inlogpoging een andere challenge wordt verstuurd, is het zinloos voor hackers om gegevens te onderscheppen. Voor deze beveiligde ‘handshake’ tussen de applicatie en de gebruiker wordt de WebAuthn standaard gebruikt, onderdeel van FIDO2-specificaties.

Origin binding

Met asymmetrische authenticatie voorkom je echter niet dat mensen onbedoeld inloggen op bijvoorbeeld een phishing site. Daarvoor is nog een ander mechanisme ingebouwd, dat origin binding wordt genoemd. Bij het aanmaken van een private key op een apparaat, wordt ook het domein (de origin) van de betreffende applicatie of website opgeslagen. Vervolgens wordt bij iedere inlogpoging automatisch gecontroleerd of de challenge vanuit dat domein komt. Zo niet, dan wordt er automatisch geen respons gegenereerd. Dit maakt FIDO2 phishing-bestendig.

FIDO2 Toepassingen

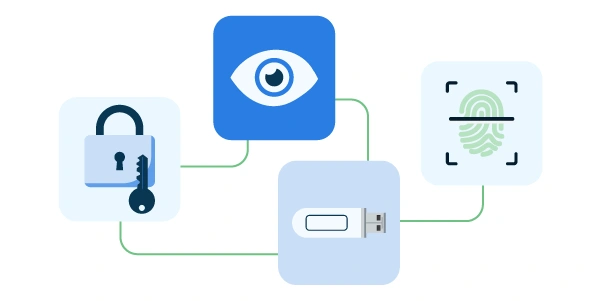

Onder de noemer ‘passkey’ is dit FIDO2 mechanisme inmiddels in de belangrijkste operating systems ingebouwd, en er zijn ook steeds meer websites en applicaties die passkeys ondersteunen. Eenmalig moet je zo’n passkey op bijvoorbeeld je laptop of smartphone configureren, en daarna kan de gebruiker eenvoudig inloggen. Je hoeft bij het inloggen alleen de passkey te ontgrendelen en dat kan normaliter met gezichtsherkenning, je vingerafdruk of een pincode. Afhankelijk van de exacte implementatie kun je passkeys ook synchroniseren tussen bijvoorbeeld je laptop en smartphone. Dan hoef je niet per device aparte passkeys te beheren.

Gebruik je bijvoorbeeld een publieke of geleende computer zonder jouw passkeys, maar staan je passkeys wel op je smartphone? Dan kun je met je smartphone een QR-code scannen op het inlogscherm van de applicatie en inloggen met je smartphone. Daarnaast zijn er hardware keys beschikbaar die je - draadloos of via de usb poort - kunt koppelen aan een computer, en gebruiken als een externe FIDO2 authenticator. Voor de communicatie tussen zo’n externe authenticator en een computer of laptop wordt het Client To Authenticator Protocol (CTAP) gebruikt. CTAP is een van de FIDO2 standaarden.

We noemden al het origin-binding mechanisme van FIDO2. Hiermee voorkom je geavanceerde Adversary-in-The-Middle (AiTM) aanvallen. Hierbij plaatst de hacker zich als een man-in-the-middle tussen een gebruiker en de applicatie, om zo de sessiegegevens te kopiëren en - parallel aan de reguliere gebruiker - een eigen sessie op te bouwen. Traditionele MFA-methodes voorkomen dit niet, maar FIDO2 authenticatie wel.

Biometrische authenticatie

Veel mensen zeggen dat er bij passkeys ook sprake is van biometrische authenticatie. Logisch, als gebruikers een passkey gebruiken om in te loggen op een applicatie, moeten ze zich eerst verifiëren op hun smartphone of computer. Bij Apple devices kan dat met Face ID en Touch ID, en vergelijkbare vingerafdruk- en gezichtsherkenning vind je in Windows en Android. Deze biometrische verificatie is ingebouwd in moderne operating systems om apparaten te ontgrendelen, maar wordt dus ook gebruikt bij passkeys. De exacte verificatiemogelijkheden zijn afhankelijk van het apparaat, en men kan ook terugvallen op een pincode.

Het is goed om te beseffen dat deze biometrische herkenning puur lokaal wordt gebruikt op de betreffende computer of smartphone. De authenticatie van een gebruiker op een applicatie bestaat dus feitelijk uit twee separate verificatieslagen. Eerst de lokale biometrische scan om de gebruiker te verifiëren en zo de passkey te activeren. En aansluitend de wachtwoordloze authenticatie tussen het apparaat en de applicatie.

Er is dus geen sprake van een end-to-end biometrische authenticatie. Daarvoor zou je versleutelde biometrische gegevens naar een remote applicatie moeten versturen om ze daar te laten verifiëren. Dit is erg complex, en het levert tal van nieuwe beveiligings- en privacy-issues op. Voor mainstream bedrijfstoepassingen is dat (nog) niet haalbaar.

Impact op je IAM-omgeving

Passkeys zijn dus de ideale vervangers van wachtwoorden. Wel zijn er aandachtspunten rondom je Identity en Access Management. Voor het verstrekken en beheren van accounts en rechten – de Provisioning en Service Automation modules binnen HelloID – is de gebruikte authenticatiemethode minder van belang. Er veranderen echter wel zaken rondom je access management.

Access management verzorgt en beheert de authenticatie van gebruikers. Zo worden gebruikersnamen en wachtwoordgegevens – de zogeheten hashcodes – vaak centraal bewaard in een Identity Provider (IdP). Om zo’n wachtwoord in te stellen, wordt bijvoorbeeld eerst een initieel wachtwoord verstuurd. Daarmee logt de gebruiker eenmalig in, waarna het wachtwoord moet worden gereset naar een persoonlijk wachtwoord. Juist deze ‘enrollment’ wordt complexer als er gebruik wordt gemaakt van MFA en/of passkeys. Een MFA-methode moet worden ingesteld op iemands smartphone, en passkeys moeten op iemands persoonlijke computer of laptop worden aangemaakt. Ook de eventuele synchronisatie van passkeys tussen meerdere persoonlijke devices is een aandachtspunt.

Het eindresultaat is een veel veiliger en gebruiksvriendelijker gebruikersauthenticatie, maar over de enrollment en het beheer moet dus wel goed worden nagedacht. Overigens, als je een Identity Provider en Single Sign-On (SSO) gebruikt, volstaat meestal één passkey. Daarmee log je veilig in op de IdP, de toegang tot de aangesloten applicaties gaat via SSO.

Meer weten over wachtwoordloos inloggen?

Je ziet dat wachtwoordloze standaarden zoals FIDO2 volop mogelijkheden bieden om de toegangsbeveiliging en het gebruikersgemak te verbeteren. Je kunt als startpunt bijvoorbeeld je bestaande MFA-methodes uitbreiden met FIDO2-gebaseerde MFA. Hiermee ben je onder andere beter voorbereid op AiTM phishing. De HelloID Access Management module ondersteunt meerdere MFA-methodes, waaronder FIDO2 hardware keys. We vertellen hier meer over op de HelloID MFA-pagina.

Geschreven door:

Wim Bronswijk

Wim Bronswijk is dé HelloID Access Management expert bij Tools4ever. Hij heeft jarenlang HelloID geïmplementeerd bij velen klanten en is sinds een aantal jaar Domein Expert voor HelloID Access Management en beheert mede alle hardware en netwerken bij Tools4ever.