Identity and access management software (IAM software) helpt organisaties om de toegang van gebruikers tot hun systemen, applicaties en data te beheren. Zo zorg je dat alleen geautoriseerde gebruikers toegangsrechten krijgen tot specifieke applicaties, gegevens en andere IT-faciliteiten.

Waarom een IAM oplossing belangrijk is voor jouw organisatie

Om gebruikers toegang te geven tot een systeem, moet je:

gebruikers voorzien van een eenduidige gebruikersnaam (de identificatie),

een methode hebben om gebruikers te verifiëren (de authenticatie, bijvoorbeeld met een wachtwoord), en

gebruikers de juiste rechten geven binnen het systeem (de autorisatie).

Met een paar systemen en gebruikers is dit nog wel overzichtelijk te houden voor gebruikers en de beheerder. Maar met de verdergaande digitalisering gebruiken organisaties al snel tientallen systemen, en zeker bij grotere aantallen gebruikers wordt het dan al snel onwerkbaar. Vooral omdat klanten, partners en toezichthouders verwachten dat je op ieder moment kunt aantonen wie toegang heeft tot welke applicaties en gegevens, en waarom. Daarom is voor iedere organisatie van enige omvang gespecialiseerde identity access management software essentieel.

Ontdek meer over onze IAM oplossing HelloID

IAM modules

In de praktijk is zo’n identity and access management oplossing samengesteld uit meerdere functionele modules. Met het HelloID platform als voorbeeld, schetsen we hier de belangrijkste IAM onderdelen.

Access Management

Als je binnen een organisatie meerdere applicaties gebruikt, is het onhandig steeds opnieuw te moeten inloggen. Ook voor de IT-beheerders is het lastig om de inloggegevens op verschillende systemen te moeten beheren. Belangrijk onderdeel van je IAM-omgeving is dan ook het zogeheten access management. Daarmee beheer je centraal de authenticatiegegevens, in een zogeheten directory of identity provider. Via dat centrale platform kan iedereen inloggen op alle applicaties. Dankzij Single Sign-On technologie hoef je bovendien maar één keer in te loggen, aan het begin van de gebruikerssessie. Daarna krijgt iemand automatisch toegang tot de andere applicaties waar hij of zij toegangsrechten voor heeft. Met de zogeheten Multi-Factor Authenticatie maak je die centrale toegang bovendien extra veilig, en dankzij federatie werkt dit niet alleen voor on-premises applicaties maar ook voor clouddiensten.

Provisioning

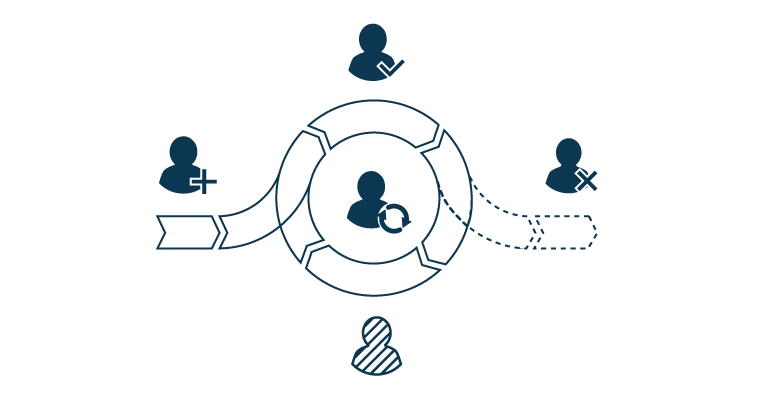

Met access management regel je dus voor je gebruikers een veilige én gebruiksvriendelijke real-time toegang tot alle aangesloten systemen. Maar hoe bepaal je wie, welke accounts mag krijgen, en met welke rechten? Dat automatiseer je zoveel mogelijk met de user provisioning functionaliteit. Die vormt de kern van een moderne identity access management tool.

Automatische provisioning is daarbij een continu proces. Gebruikers moeten niet alleen bij hun onboarding de juiste IT-faciliteiten krijgen. Mensen stromen ook door naar andere functies of afdelingen en verlaten uiteindelijk weer de organisatie. Bij al die tussentijdse wijzigingen wil je automatisch de rechten up-to-date houden. Met user provisioning beheer je dus de volledige identity lifecycle van gebruikers.

Provisioning gebruikt hiervoor concepten zoals Role Based Access Control. Aan de hand van iemands rol in de organisatie, bepaalt de identity and access management tool welke accounts en rechten nodig zijn. Daarvoor gebruikt het IAM-systeem een configureerbare autorisatiematrix of rollenmodel. Periodiek (meestal dagelijks) wordt met dit mechanisme bepaald welke rechten een gebruiker nodig heeft, waarna deze instellingen automatisch worden doorgezet naar de aangesloten systemen.

Service Automation

Je wilt je accounts en rechten zoveel mogelijk automatisch beheren via die user provisioning, maar in de praktijk zijn er ook altijd individuele uitzonderingen. Iemand kan bijvoorbeeld tijdelijk worden toegevoegd aan een projectteam en heeft dan toegang nodig tot de projectfolder of specifieke applicaties. Zo zijn er allerlei verzoeken, variërend van wachtwoord resets tot naamwijzigingen.

Moderne IAM tooling kan dit stroomlijnen met service automation. Daarmee kunnen helpdesk medewerkers de meeste verzoeken zelf afhandelen via gebruiksvriendelijke formulieren. Ook kun je via ‘delegated forms’ sommige verzoeken rechtstreeks laten afhandelen door bijvoorbeeld teammanagers, en waar mogelijk door de betreffende gebruiker zelf via een self-service portaal.

De identity access management tool verzorgt daarbij via configureerbare workflows dat de verzoeken zo nodig worden beoordeeld door relevante manager(s). Na goedkeuring worden de technische wijzigingen automatisch in de achterliggende systemen doorgevoerd. Zo voorkom je dat ongetraind helpdesk personeel zelf toegang moet hebben tot complexe en bedrijfskritische backend systemen. Of dat je schaarse IT-beheerders moet belasten met de verwerking van deze gebruikersverzoeken.

Governance

Een IAM platform logt alle events. Niet alleen inlogpogingen, ook wijzigingen in je RBAC-model worden geregistreerd, en hetzelfde geldt voor individuele wijzigingen. Dat is niet alleen nodig voor audit trails bij onverhoopte cyberincidenten, maar ook om op ieder moment aan te tonen dat je account- en rechtenbeheer voldoet aan alle relevante normen en richtlijnen.

Die compliance wordt steeds belangrijker. Je digitale toegangsbeheer is tegenwoordig een directieonderwerp en opgewaardeerd van ‘een’ IT-beheerproces naar een governance vraagstuk. Het moet inzichtelijk zijn waarom beslissingen zijn genomen en hoe verantwoordelijkheden zijn verdeeld.

Een state-of-the-art IAM tool moet dan ook meer bieden dan alleen logging-, rapportage- en auditfuncties. Er zijn extra governance tools nodig om het gebruikers- en toegangsbeheer voortdurend te evalueren, up-to-date te houden en te blijven verbeteren. Denk aan reconciliation functionaliteit om inconsistenties tussen de IAM tooling en doelsystemen te herkennen en op te lossen. En functionaliteit die de uitgifte van conflicterende rechten voorkomt, of automatisch de periodieke herbeoordeling inroostert van individueel verstrekte licenties en toegangsrechten.

Ontdek meer over onze IAM oplossing HelloID

Belangrijke functies van IAM software

Een paar van de genoemde IAM-functies lichten we hieronder wat uitgebreider toe.

SSO

Bij Single Sign-On (SSO) hoeft een gebruiker maar één keer in te loggen in de directory of identity provider, die onderdeel is van je IAM omgeving. Zodra daar centraal de authenticatie heeft plaatsgevonden, kan de gebruiker andere applicaties binnen de eigen IT-omgeving automatisch ook openen. Het centrale platform verstuurt daarvoor een soort digitaal toegangstoken naar de betreffende applicaties. Dit is niet alleen veel handiger maar ook veilig. Wachtwoorden moeten immers sterk én uniek zijn, maar met veel verschillende applicaties gebruiken mensen vaak eenvoudige of steeds dezelfde wachtwoorden. Met SSO is dat probleem opgelost, want je hoeft nog maar één sterk wachtwoord te onthouden. Bovendien kan de identity and access management tool die centrale authenticatie extra veilig maken met Multi-Factor Authenticatie.

MFA

Multi-Factor Authenticatie (MFA) is een methode waarbij de gebruiker meerdere verificatiestappen moet doorlopen om toegang te krijgen. Geen enkele authenticatiemethode is 100% veilig, maar met iedere extra verificatie verminder je het risico enorm. Meestal gaat het over twee stappen en hebben we het dus feitelijk over Two-Factor Authenticatie (2FA), maar vaak wordt de algemene term MFA gebruikt.

Het meest gangbare MFA-scenario is het combineren van authenticatie via een wachtwoord en een bevestiging via je smartphone. Meestal wordt daarvoor een zogeheten ‘one time password’ gebruikt die door de applicatie naar je smartphone wordt verstuurd, of rechtstreeks wordt gegenereerd in een authenticator app. Als gebruiker moet je die code vervolgens invoeren op het inlogscherm van de applicatie om de authenticatie te bevestigen. Ook een hardwarekey zoals de Yubikey kan worden gebruikt als MFA-methode. Een volwaardige identity and access management oplossing biedt normaliter meerdere MFA methodes.

RBAC en ABAC

Moderne IAM oplossingen gebruiken voor de automatische user provisioning concepten als Role Based Access Control (RBAC) en Attribute Based Access Control (ABAC). Bij RBAC bijvoorbeeld bepaalt iemands rol binnen de organisatie welke accounts en rechten nodig zijn om de bijbehorende taken in te kunnen vullen. Iedereen met diezelfde rol krijgt dezelfde IT-faciliteiten.

Daarvoor gebruik je gebruikersgegevens (ook wel attributen genoemd) uit de HR-applicatie of een ander bronsysteem. Iemands functie is zo’n attribuut, maar ook allerlei andere gegevens in het HR-systeem – zoals de afdeling, werklocatie of diploma’s - kunnen worden gebruikt als attributen. Eigenlijk is de term ‘rol’ dus te beperkt, en spreken we daarom ook wel over Attribute Based Access Control (ABAC).