Slimme role mining: de booster voor Role Based Access Control

Role Based Access Control – kortweg RBAC – is dé manier om binnen organisaties gebruikersaccounts en de toegangsrechten transparant én veilig te organiseren en beheren. Door een heldere set met rollen en bijbehorende rechten weet je voor iedere medewerker en op ieder moment over welke basisrechten hij of zij moet beschikken.

Toch zien veel bedrijven hiertegen op. Het opstellen van een autorisatiematrix met business rules, rollen en rechten lijkt moeilijk en tijdrovend. Jammer, want uiteindelijk is het de enige manier om toekomstvast je identity management te organiseren. En bovenal blijkt de introductie van RBAC niet zo lastig als je de juiste aanpak en gereedschappen gebruikt. En role mining staat daarin centraal. We leggen het hieronder uit.

Hoe werkt Role Based Access Control?

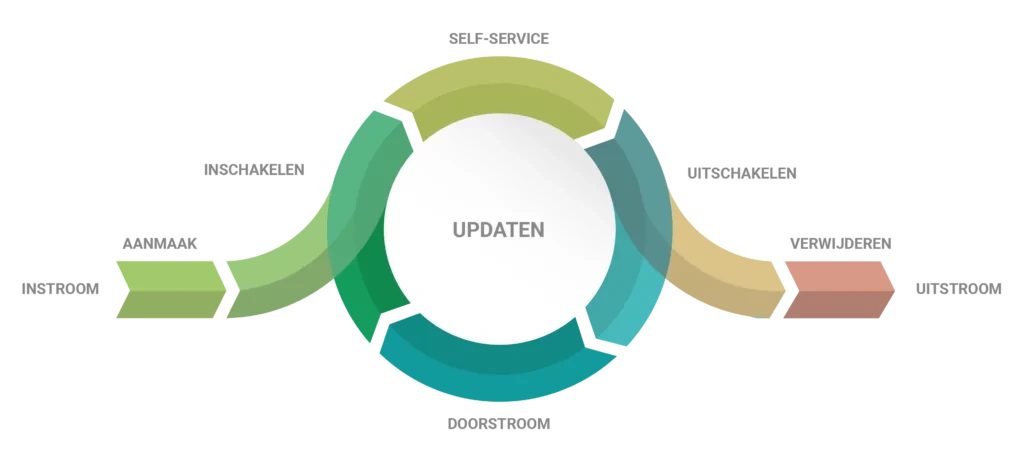

Bij RBAC (of ABAC, Attribute Based Access Control) is het uitgangspunt dat iedere gebruiker binnen een organisatie een duidelijke ‘rol’ krijgt, vaak gerelateerd aan iemands functie, afdeling en/of locatie. Je hebt vervolgens toegangsrechten nodig tot specifieke applicaties en data om zo’n rol effectief in te kunnen vullen. Bij RBAC leg je die rol-specifieke rechten in de vorm van business rules vast, zodat iedereen met eenzelfde rol automatisch diezelfde rechten krijgt. En wijzigt iemands rol? Dan worden automatisch ook de bijbehorende rechten aangepast.

Werkt iemand bijvoorbeeld op de finance afdeling? Dan moet hij uiteraard naast Outlook en Office ook toegang krijgen tot de financiële software en gegevens. Krijgt de medewerker na verloop van tijd een andere rol, deze keer in het sales team? Dan wordt deze wijziging geregistreerd in het HR-systeem en ook automatisch gedetecteerd door het Identity Management systeem. Aan de hand van het aanwezige RBAC-model verwijderd deze de ‘financiële rechten’ van de gebruiker en krijgt hij nu toegang tot het CRM systeem. Volautomatisch, dus de IT afdeling heeft nog minimaal omkijken naar het account- en rechtenbeheer. En nog belangrijker, we weten zeker dat iedereen alleen de noodzakelijke rechten heeft, en niets meer dan dat. RBAC vormt zo de basis van je security en compliance.

Koudwatervrees bij het starten met RBAC

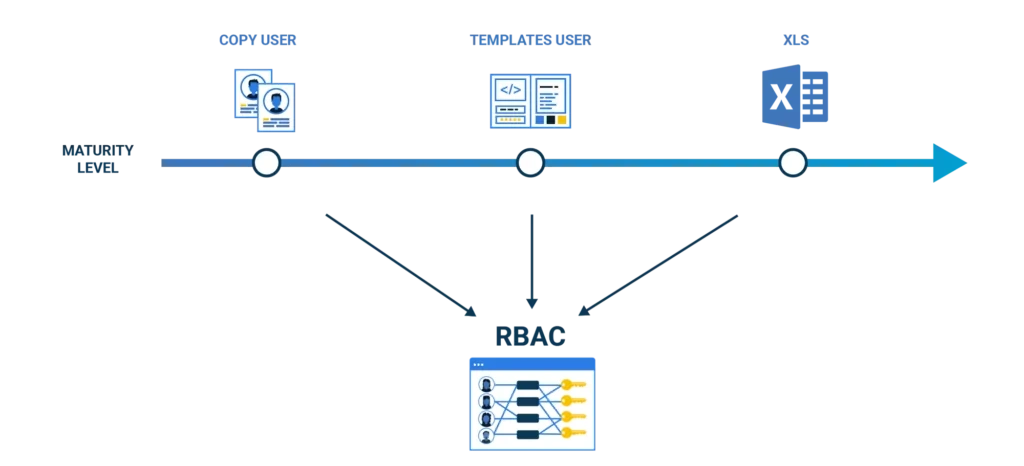

Een ideaal model maar toch hikken veel organisaties tegen de implementatie aan. Vaak beheren organisaties gebruikersaccounts nog individueel en ook de ‘copy user’ aanpak komen we nog regelmatig tegen. Vanuit zo’n handmatige aanpak lijkt de overgang naar een gestructureerde, role based aanpak met afgebakende rollen en business rules een enorme drempel. Hoe bouw je vanaf scratch zo’n complex schema op met tientallen of honderden rollen en rechten? Hoe betrek je je afdelingsmanagers en anders sleutelspelers in dat proces? Hoeveel tijd kost het om het iedereen onderling eens te laten worden? En is je model niet achterhaald tegen de tijd dat je klaar bent? Een begrijpelijke zorg, maar misschien helpt het als we net een iets andere aanpak gebruiken.

Een hanteerbaar RBAC stappenplan dankzij role mining

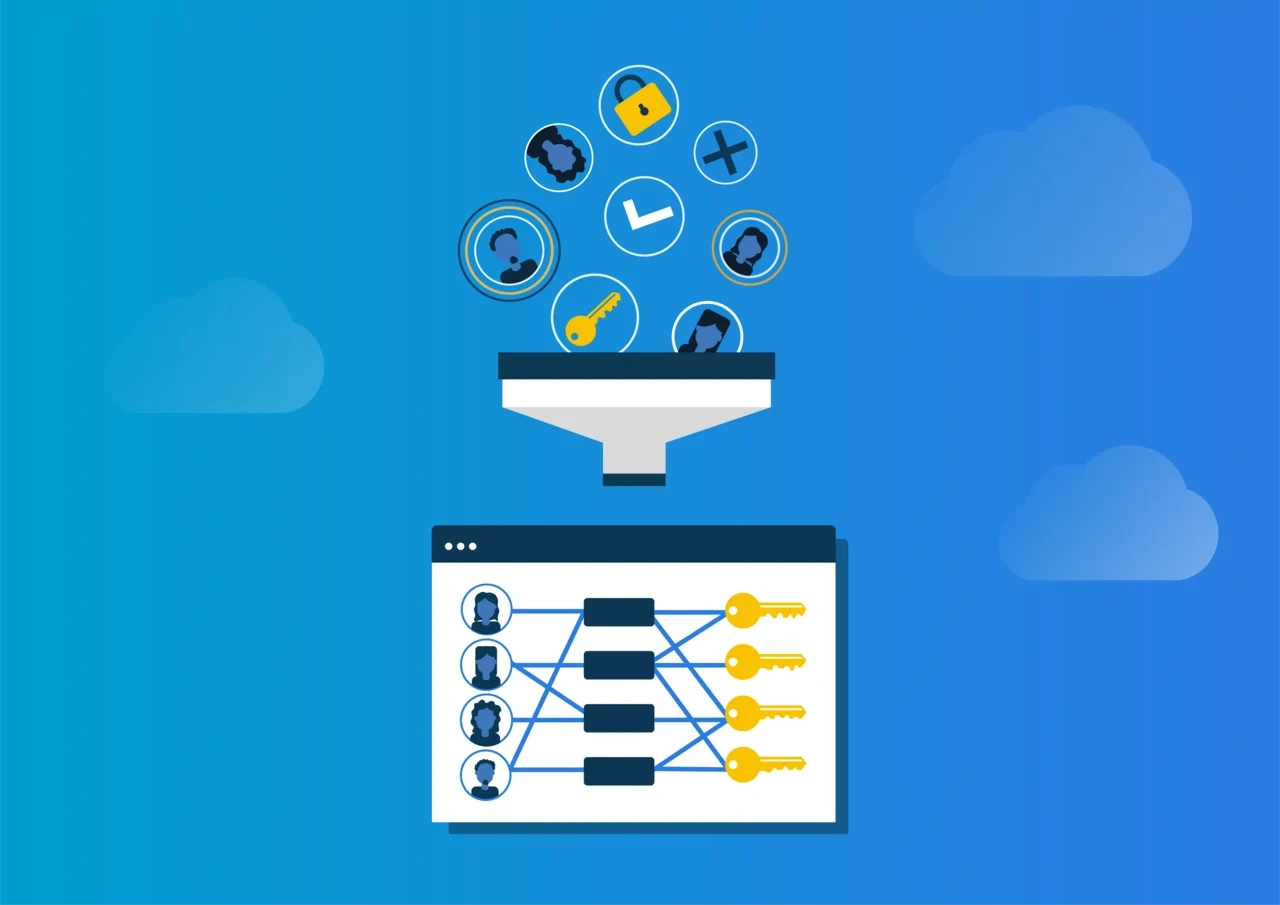

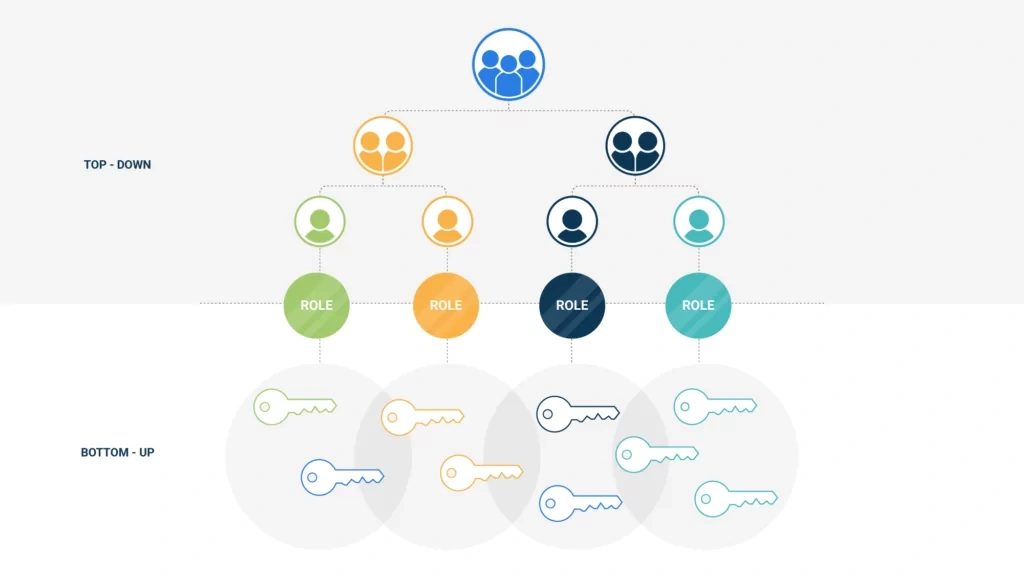

De bulk van de informatie die je nodig hebt om een autorisatiematrix te ontwerpen, is eigenlijk al beschikbaar. Want zelfs als je tot nu toe alle accounts en toegangsrechten individueel beheerde, werd daar natuurlijk wél over nagedacht. Ook als je je gebruikersrechten ad hoc organiseert, zul je de finance medewerkers normaliter toegang geven tot de financiële systemen en de verkopers tot het crm en order systeem. Wellicht zijn rechten niet altijd even consistent uitgedeeld en er zijn ongetwijfeld fouten gemaakt en onnodig rechten gestapeld, maar er is al wel veel bruikbare informatie. Maar hoe ontsluit en ontleed je die informatie om van daaruit een eerste rollenmatrix te ontwikkelen? Daarvoor is role mining een enorm krachtig hulpmiddel waarbij je eigenlijk een top-down én bottom-up benadering combineert.

Hieronder schetsen we de belangrijke stappen:

Inventariseren van bestaande rollen: We verzamelen top-down de verschillende rollen zoals die worden geregistreerd binnen HR.

Inventariseren van bestaande rechten(groepen): We destilleren bottom-up uit de applicaties en IT-systemen - zoals een (Azure) Active Directory - de op dit moment daadwerkelijk toegekende rechten en groepen.

Ontwerpen van RBAC concept: We matchen de informatie van stap 1 en 2. We ontdekken op basis van de verzamelde informatie patronen in autorisaties en verwerken deze in een eerste concept met rollen en bijbehorende business rules.

Evaluatie van het concept met stakeholders zoals afdelingsmanagers: Onjuistheden en ontstane vervuiling (bijvoorbeeld door eerdere opstapeling van rechten) worden in kaart gebracht. Aan de hand hiervan passen we het concept aan naar een eerste bruikbaar model.

Het resultaat is een eerste baseline versie van het rollenmodel, welke je operationeel kan toepassen. Van hieruit kan het model worden uitgebouwd, regelmatig worden geactualiseerd en aangepast aan de hand van nieuwe inzichten.

Role mining is dus een combinatie van de juiste technische tools (om de gegevens uit Directory en HR systemen te halen) én de analyse en adviesvaardigheden om deze informatie te vertalen naar een eerste rollenmodel voor je organisatie. De kracht zit in het feit dat je de betrokkenen niet opzadelt met een blanco stuk papier om vanaf scratch zo’n RBAC-model te maken. Je geeft ze een duidelijk startpunt met rollen en business rules waarop iedereen commentaar kan leveren. Samen kom je daarmee in een korte slag tot je eerste RBAC implementatie.

Hou RBAC eenvoudig en automatiseer de uitzonderingen

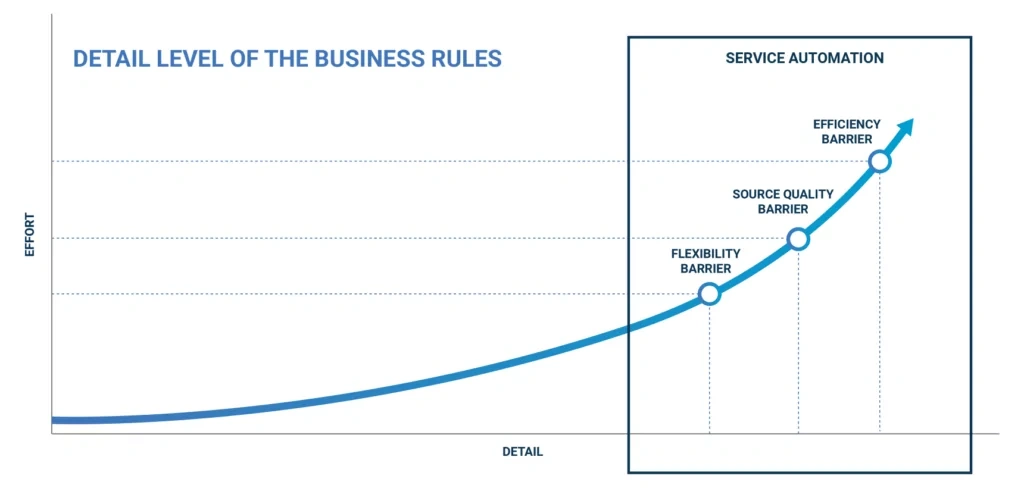

Belangrijk daarbij is dat niemand binnen een organisatie exact hetzelfde is. Ook al hebben mensen een vergelijkbare primaire rol, toch zijn er tal van uitzonderingen. Zo kan iemand specifieke taken krijgen of tijdelijk aan een project worden toegewezen. Ook kunnen mensen bijvoorbeeld OR-lid worden of opgeleid tot BHV’er. Hier horen vaak specifieke rechten bij en het is een valkuil om zulke optionele rechten proberen op te nemen in een autorisatiematrix. Om je rechtenmanagement beheersbaar te implementeren, kun je RBAC het best beperken tot de zogenaamde geboorterechten, de ‘standaard’ rechten behorend bij iemands primaire rol. Een dure applicatie als Photoshop of toegang tot een gedeelde projectmap zijn vervolgens voorbeelden van optionele rechten die je beter als uitzonderingen kunt beheren. Met andere woorden, het doel is niet om je RBAC-model volledig dicht te timmeren.

Zulke optionele rechten kun je het beste beheren met geautomatiseerde self-service workflows ofwel service automation. Gebruikers – of hun managers - kunnen hiermee zelf online toegang vragen tot applicaties of mappen die ze nodig hebben voor hun werk. Onze HelloID Service Automation module garandeert daarbij dat de juiste goedkeuringsstappen worden doorlopen en de rechten vervolgens in de IT omgeving worden geactiveerd. Risicovolle vergissingen worden op die manier voorkomen.

Geautomatiseerde configuratieregels zorgen daarbij dat de dienstencatalogus automatisch up-to-date blijft. Een nieuwe share wordt bijvoorbeeld direct zichtbaar in de catalogus. Met deze combinatie van een rollenmodel en een goed georganiseerde service automation maken we het beheer van alle gebruikersrechten veilig, efficiënt en beheersbaar.

Meer weten over de Tool4ever role mining aanpak

Voor organisaties die nog geen rollenmodel hebben, combineren we dus de unieke combinatie van HR en user netwerk data om via role mining een eerste RBAC model te implementeren. Zoals beschreven vergt role mining naast een technische slag ook analyse, verificatie en overleg om zo’n baseline te ontwikkelen. Aandachtspunten zijn onder ander het verwijderen van bestaande fouten, vervuiling en rechtenstapeling (accumulatie van rechten). Onze business consultants hebben hier ruime ervaring mee en helpen je in een helder, afgebakend consultancytraject om middels role mining een baseline autorisatiematrix snel te realiseren.

Maak een afspraak met een business consultant

Nog niet klaar om een afspraak in te plannen, maar wil je jezelf wel verder in RBAC of ABAC verdiepen? Of wil je weten hoe role mining kan helpen bij het snel en met beperkte resources komen tot een rollenmodel? Wij hebben recent een uitgebreid webinar aan dit onderwerp gewijd die je eenvoudig terug kijkt op een moment dat het jou uitkomt.

Geschreven door:

Arnout van der Vorst

Maak kennis met Arnout van der Vorst, de inspirerende Identity Management Architect bij Tools4ever sinds het jaar 2000. Na zijn studie Hogere Informatica aan de Hogeschool van Utrecht is hij begonnen als Supportmedewerker bij Tools4ever. Daarna heeft Arnout zich opgewerkt tot een sleutelfiguur in het bedrijf. Zijn bijdragen strekken zich uit van klantondersteuning tot strategische pre-sales activiteiten, en hij deelt zijn kennis via webinars en artikelen.