Active Directory (AD)

Wat is Active Directory?

Active Directory (AD) is een directory service ontwikkeld door Microsoft voor Windows-domeinnetwerken. Het is inbegrepen in de meeste Windows Server-besturingssystemen als een reeks processen en services. Aanvankelijk was Active Directory enkel verantwoordelijk voor het gecentraliseerde beheer van domeinen. Echter, in de loop der tijd is het uitgegroeid tot een overkoepelende benaming voor een breed scala aan directory-gebaseerde identiteitsgerelateerde diensten.

Belangrijke componenten van Active Directory

Domeinservices (AD DS): Biedt de methoden voor het opslaan van directorygegevens en maakt deze gegevens beschikbaar voor netwerkgebruikers en -beheerders. Zo slaat AD DS informatie op over gebruikersaccounts, zoals namen, wachtwoorden, telefoonnummers, enzovoort, en maakt het mogelijk voor andere netwerkservices om deze informatie te gebruiken.

Lightweight Directory Services (AD LDS): Biedt een lichte, flexibele directoryservice die u kunt gebruiken voor directory-geactiveerde applicaties. In tegenstelling tot AD DS, hoeft AD LDS niet te worden geïmplementeerd op een domeincontroller, en hoeft het geen Windows-domeininformatie op te slaan.

Certificate Services (AD CS): Voorziet in een raamwerk voor het creëren en beheren van identiteits- en toegangsoplossingen. Dit omvat public key infrastructure (PKI) mogelijkheden om veilige e-mail, webgebaseerde SSL-certificaten, en meer mogelijk te maken.

Federation Services (AD FS): Maakt het veilige delen van identiteitsinformatie tussen vertrouwde zakelijke partners (bekend als een federatie) mogelijk via een extranet of het internet.

Rights Management Services (AD RMS): Stelt organisaties in staat om digitale informatie te beschermen tegen ongeautoriseerd gebruik. Dit omvat het beschermen van gevoelige gegevens zoals financiële rapporten, productspecificaties, klantgegevens en e-mailberichten.

Wat is een directoryservice?

Stel je een telefoonboek voor. Het bevat namen, adressen en telefoonnummers van mensen in een stad. Zo’n telefoonboek is een directoryservice: het slaat informatie op en maakt deze toegankelijk voor anderen.

In een netwerk is een directoryservice een service die informatie over alle aangesloten apparaten en gebruikers opslaat. Denk aan namen, IP-adressen, groepslidmaatschappen en beveiligingsinstellingen.

Net zoals een telefoonboek, maakt een directoryservice deze informatie toegankelijk voor andere netwerkservices. Zo kunnen computers en printers elkaar vinden, en kunnen gebruikers zich aanmelden bij hun computers en netwerkshares.

Functionaliteiten van Active Directory

Gecentraliseerd beheer van bronnen en beveiliging: Biedt een enkel punt van waaruit beheerders netwerkbronnen en hun bijbehorende beveiligingsobjecten kunnen beheren.

Schaalbare, veilige en beheerbare authenticatie- en autorisatiediensten: AD gebruikt domeincontrollers om gebruikers en apparaten in een Windows-domein te authenticeren.

Directory Services: Slaat informatie op, organiseert deze, en biedt toegang tot informatie in een directory.

Groepsbeleid: Helpt beheerders efficiënt besturingssystemen, applicaties en gebruikersinstellingen in een Active Directory-omgeving te beheren en configureren.

Repliek: Zorgt ervoor dat wijzigingen die bij een domeincontroller worden aangebracht automatisch worden gerepliceerd naar andere domeincontrollers binnen het domein.

Hiërarchische structuur van Active Directory

De architectuur van Active Directory is ontworpen als een hiërarchisch kader om een schaalbare, georganiseerde en veilige directoryservice te bieden. Deze structuur omvat onder meer bossen, domeinbomen, domeinen, organisatorische eenheden (OUs), die essentieel zijn voor het effectief beheren en beveiligen van Active Directory objecten. IT’ers gebruiken echter veelal de Engelstalige benamingen, namelijk forests, domain trees, domains, en organizational units.

Bossen (Forests): Een bos is het hoogste niveau in de Active Directory-structuur. Het bevat één of meer domeinen die een gemeenschappelijk schema, globale catalogus en directoryconfiguratie delen. Het bos fungeert als een beveiligingsgrens binnen Active Directory, waarbinnen alle domeinen elkaar vertrouwen.

Domeinbomen (Domain Trees): Een domeinboom is een verzameling van domeinen die georganiseerd zijn in een hiërarchische structuur. Het biedt een logische manier om domeinen te groeperen en te beheren op basis van geografische locatie, functie of andere criteria.

Domeinen (Domains): Een domein is een onderverdeling binnen een bos en vertegenwoordigt een beveiligings- en administratieve grens. Het groepeert en beheert objecten zoals gebruikers, computers en andere bronnen die een gemeenschappelijke directorydatabase delen. Alle domeinen in een bos delen een vertrouwensrelatie, waardoor bronnen en beheer eenvoudig over het bos gedeeld kunnen worden.

Organisatorische Eenheden (Organizational Units (OU’s)): OU’s zijn containers binnen een domein die directoryobjecten organiseren in logische administratieve groepen. Beheerders kunnen bevoegdheden delegeren door gebruikers of groepen rechten toe te wijzen voor specifieke OUs, waardoor een gedecentraliseerd beheermodel mogelijk wordt. OUs kunnen ook worden gebruikt om Groepsbeleidsobjecten (GPO’s) toe te passen voor gerichte configuratie- en beveiligingsinstellingen op het netwerk.

Directoryobjecten (Directory Objects): Active Directory-objecten zijn de basisbouwstenen van de directory. Ze vertegenwoordigen alle resources die in een Active Directory-netwerk worden beheerd, zoals gebruikers, computers, groepen, apparaten, services en contactpersonen. Elk object heeft een set attributen die informatie over het object bevatten. Beheerders kunnen groepsbeleidsobjecten (GPO’s) toewijzen aan objecten om configuratie- en beveiligingsinstellingen te bepalen.

Groepsbeleidsobjecten (Group Policy Objects (GPO’s)): GPO’s zijn een krachtig instrument voor het beheren van de configuratie en het gedrag van directoryobjecten. GPO’s maken het mogelijk om gecentraliseerd beleid en instellingen toe te passen op onder meer gebruikers en computers binnen een Active Directory. Door middel van GPO’s kunnen beheerders onder andere een strikt wachtwoordbeleid opleggen, uniforme desktopachtergronden of screensavers instellen, of het gebruik van printers tot zwart-wit afdrukken beperken.

Vereenvoudigde termen voor Active Directory

Om de hiërarchische structuur van Active Directory beter te begrijpen, kunnen we de verschillende elementen vergelijken met alledaagse concepten:

Bos: Vergelijkbaar met een land.

Domeinboom: Vergelijkbaar met een provincie of regio.

Domein: Vergelijkbaar met een stad of gemeente.

OU: Vergelijkbaar met een wijk of buurt.

Directoryobject: Vergelijkbaar met een inwoner.

GPO: Vergelijkbaar met een wet of regel.

Vertrouwensrelaties in Active Directory

Vertrouwensrelaties in Active Directory zijn essentiële mechanismen die gebruikers in het ene domein in staat stellen om toegang te krijgen tot bronnen in een ander. Ze zijn cruciaal om ervoor te zorgen dat gebruikers naadloos toegang hebben tot de benodigde bronnen, ongeacht het domein of bos waarin die bronnen zich bevinden. Deze relaties zijn cruciaal bij het navigeren door de complexiteiten van netwerkbeveiliging en bronnenbeheer over verschillende domeinen en bossen heen.

Belangrijke vertrouwenstypes:

Tweezijdig (Two Way Trust): De standaard binnen een bos, waardoor wederzijdse toegang tussen domeinen mogelijk is.

Eenrichtings (One Way Trust): Staat toegang toe van een vertrouwd domein naar een vertrouwend domein, maar niet andersom.

Extern (External Trust): Voor het verbinden van domeinen buiten het bos, nuttig voor samenwerking met externe entiteiten.

Bosvertrouwen (Forest Trust): Verbindt twee bossen, waardoor bronnen gedeeld kunnen worden terwijl de bossen distinct blijven.

Snelkoppeling (Shortcut Trust): Optimaliseert authenticatiepaden binnen een bos om toegang te versnellen.

Rijk (Realm Trust): Overbrugt een Active Directory-domein met niet-Windows Kerberos-rijken, waardoor cross-platform interoperabiliteit mogelijk wordt. Vertrouwensrichting en -transitiviteit:

Vertrouwensrichting en -transitiviteit:

Richting: Geeft aan of een vertrouwen eenrichtings- of wederzijdse toegang tussen domeinen toestaat.

Transitiviteit: Maakt het mogelijk dat vertrouwensrelaties zich uitstrekken voorbij twee domeinen, waardoor de toegang tot bronnen over een netwerk wordt vereenvoudigd.

Beheren van Active Directory

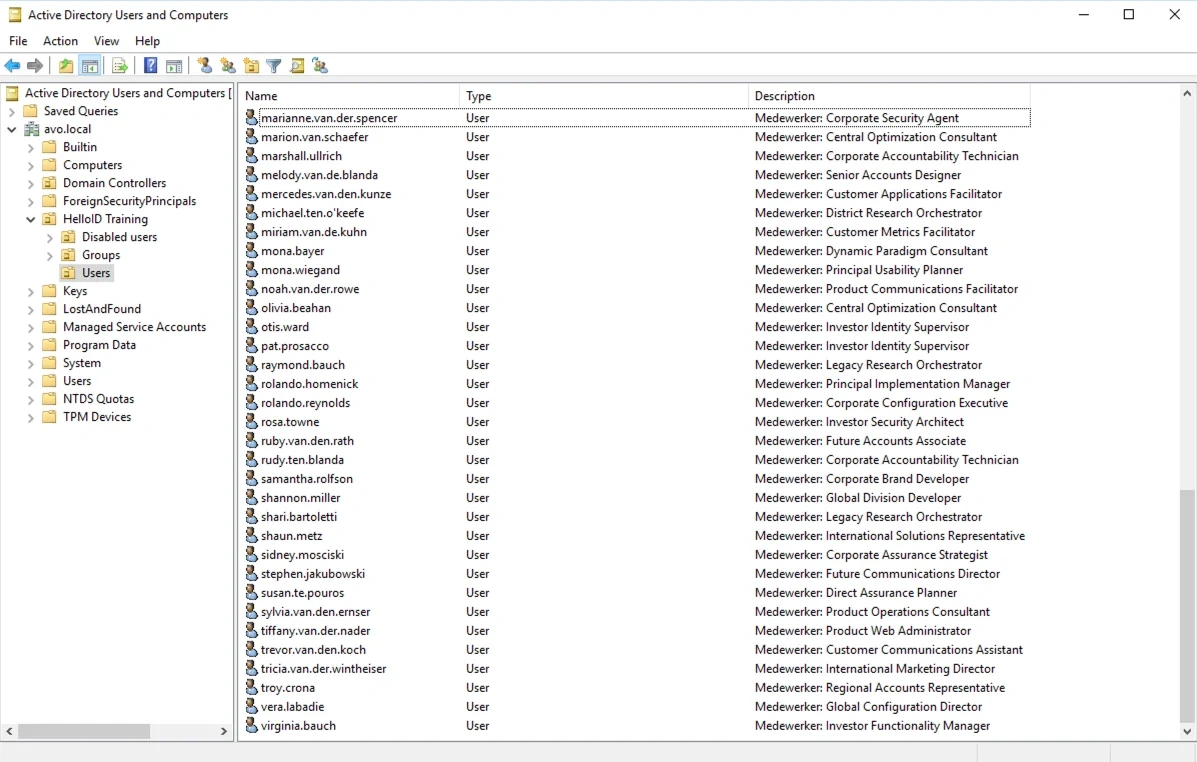

Bij afwezigheid van een uitgebreide IAM-oplossing zoals HelloID, wordt ADUC cruciaal voor dagelijkse administratieve taken in Active Directory. ADUC maakt direct, handmatig beheer van gebruikersidentiteiten, toegangsrechten en de organisatorische hiërarchie mogelijk.

Hoewel effectief voor kleinere organisaties of specifieke administratieve behoeften, kan deze handmatige aanpak omslachtig en foutgevoelig worden in grotere, dynamischere omgevingen. De hiërarchische structuur van Active Directory, met zijn bossen, domeinen en OUs, stelt IT-beheerders in staat om hun netwerkbronnen te organiseren en te beveiligen.

Echter, de complexiteit van het beheren van deze entiteiten neemt toe met de grootte en reikwijdte van de organisatie. IAM-oplossingen vullen Active Directory aan door identiteitsbeheer en toegangscontroleprocessen te automatiseren, waardoor de beveiliging wordt verbeterd, administratieve overhead wordt verminderd en de gebruikerservaring wordt verbeterd.

Active Directory vs Azure Active Directory

Active Directory (AD) is een on-premises directory service van Microsoft die wordt gebruikt om gebruikers, computers en andere resources in een Windows-netwerk te beheren. Azure Active Directory (Azure AD) is een cloudgebaseerde tegenhanger die vergelijkbare functionaliteiten biedt, maar zich richt op het beheren van identiteiten en toegangsrechten voor de clouddiensten van Microsoft. Azure AD kan worden gekoppeld aan de on-premises AD. Hiermee worden de gebruikersidentiteiten tussen beide systemen gesynchroniseerd, waardoor gebruikers naadloze toegang hebben tot zowel on-premises als cloudgebaseerde resources. Naarmate meer organisaties migreren naar de cloud, wordt Azure AD steeds belangrijker. Nu al zien we dat steeds meer organisaties afscheid nemen van hun traditionele on-premise Active Directory en volledig naar Azure AD overstappen. De migratie van AD naar Azure AD kan echter complex zijn en is nog niet voor iedereen mogelijk, vooral voor organisaties met een grote en complexe IT-infrastructuur.

Gerelateerde artikelen

- Accountmanager, jouw directe lijn met Tools4ever

- Access Management – Opzetten van applicatie-integratie middels SAML, WS-Federation, OpenID Connect

- Access Management – Integratie van dashboard in bestaand intranet

- Access Management – Dashboard, categorieën en toegangsrechten configureren

- Het belang van governance bij IAM

- Access Management – Configureren van SSO via applicatiecatalogus

- Nog niet IAM compliant?

- Nieuwe NEN 7510:2024 beschikbaar

- Access Management – Gasttoegang beheren

- Access Management - Een of meerdere Identity Providers koppelen