Role mining

Wat is role mining?

Met role mining kun je op een iteratieve manier alle relevante gebruikersrollen en hun toegangsrechten in kaart brengen. De input van een role mining project levert je zo de noodzakelijke gegevens voor de implementatie van Role Based Access Control (RBAC) in een organisatie. We lichten onze role mining aanpak toe in onderstaand artikel.

Waarom role mining?

Bij zo’n rol gebaseerd autorisatiemechanisme verstrek je accounts en toegangsrechten op basis van iemands afdeling, functie of rol in de organisatie. Werk je op de finance afdeling dan heb je bijvoorbeeld naast een standaard Outlook en Office account ook toegang tot de financiële systemen. Stap je over naar een nieuwe rol binnen het sales team? Dan worden automatisch je finance toegangsrechten ingetrokken en krijg je in plaats daarvan toegang tot het CRM systeem en de bijbehorende klantgegevens.

Toegang op basis van rollen

Hiermee beschikt iedereen dus aan de hand van zijn of haar rol over de toegangsrechten die voor die rol nodig zijn, de zogeheten geboorterechten. Omdat dit automatisch gebeurt, voorkom je dat mensen onnodig te veel rechten verzamelen. Zo maak je je toegangsbeheer dus niet alleen efficiënter, het verbetert ook je informatiebeveiliging en compliance.

Uitgangspunt hiervoor is een gestructureerd overzicht waarin alle rollen in je organisatie worden vastgelegd, en per rol alle benodigde applicaties en toegangsrechten. Hoe je zo’n structuur van rollen en bijbehorende rechten implementeert en beheert hangt af van het gebruikte Identity en Access Management (IAM) platform. Soms wordt hiervoor een zogeheten autorisatiematrix geïmplementeerd; binnen HelloID gebruiken we hiervoor zogeheten business rules. In zo’n business rule kun je bijvoorbeeld vastleggen dat iemand met de rol ‘financieel medewerker’ altijd toegang krijgt tot het financiële systeem.

Belangrijk voordeel van business rules ten opzichte van reguliere RBAC is dat we ons niet hoeven te beperken tot alleen rollen. Je kunt ook allerlei andere kenmerken (ook wel ‘attributen’) en procesregels gebruiken om iemands toegangsrechten te bepalen. Je kunt bijvoorbeeld in een regel opnemen dat accounts van nieuwe medewerkers exact één dag voor de onboarding worden geactiveerd. Business rules bieden dus meer flexibiliteit en mogelijkheden. Feitelijk heb je het bij HelloID dus over ABAC (Attribute Based Access Control).

Role mining voor het samenstellen van business rules

Maar hoe kun je zulke business rules samenstellen? Je kunt natuurlijk van scratch af een complete business analyse starten. Daarin ga je alle functies en processen in kaart brengen, inclusief de daarvoor benodigde applicaties en gegevens. Probleem is dat dit een complex en lang traject oplevert.

Veel laagdrempeliger is om te starten met een role mining analyse. Bij role mining maak je zoveel mogelijk hergebruik van bestaande kennis. Immers, ook voordat je rol gebaseerd autoriseren toepast, moet je al accounts en toegangsrechten verstrekken aan je gebruikers. En ook dan probeer je al zo goed mogelijk rekening te houden met iemands rol en werkzaamheden. Door nu alle account(s), toegangsrechten en groepsinstellingen van bestaande gebruikers in je IT systemen te verzamelen en deze data goed te analyseren, kun je snel een eerste versie maken van jouw set met business rules. Deze eerste set rules kun je vervolgens gaandeweg steeds verder verfijnen. Met zo’n pragmatische role mining aanpak voorkom je dus een lange, ingewikkelde business analyse.

Hoe werkt dat role mining proces?

Voor dit iteratieve role mining proces gebruikt Tools4ever een eigen role mining scan tool. Met onze klanten doorlopen we de volgende stappen:

Inventarisatie bestaande rollen: We verzamelen de verschillende rollen zoals die zijn geregistreerd voor medewerkers binnen het HR systeem.

Inventarisatie bestaande rechten en/of groepen: We verzamelen uit IT-bronnen zoals Entra ID of Active Directory de op dit moment daadwerkelijk toegekende autorisaties en gebruikersgroepen.

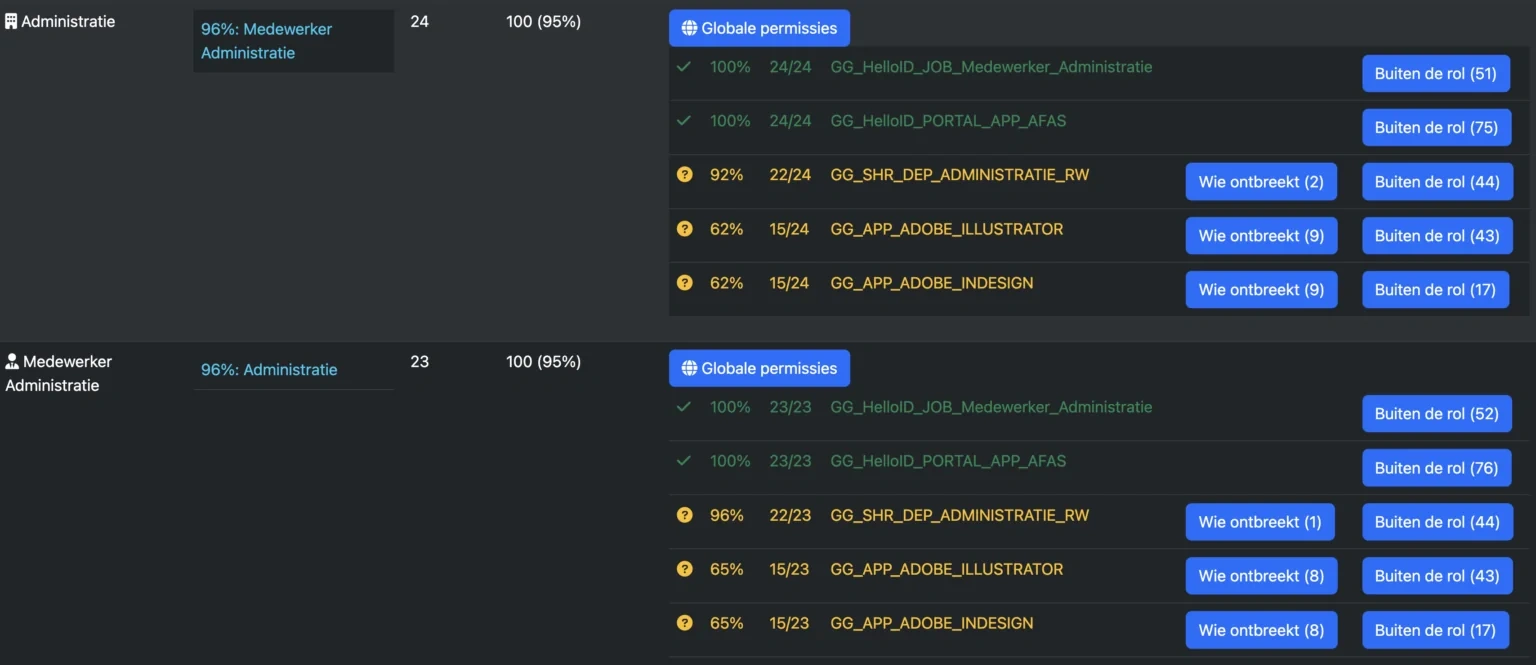

Role gebaseerd autorisatie ontwerp: We matchen de informatie van de voorgaande twee stappen, analyseren en destilleren hieruit patronen en maken een eerste concept met rollen en de bijbehorende rechten.

Concept evaluatie: Met stakeholders zoals afdelingsmanagers zoeken we naar onjuistheden. Ook zoeken we naar vervuiling, bijvoorbeeld door de opstapeling van eerdere rechten. Hiermee passen we het concept aan.

Eerste baseline voor een rol gebaseerd autorisatiemodel: Deze baseline kan operationeel al worden gebruikt en tegelijkertijd steeds verder worden uitgebouwd, verfijnd en worden geactualiseerd aan de hand van nieuwe inzichten.

Het role mining proces is dus iteratief, hands-on en pragmatisch. Je begint met je bestaande gebruikers en hun toegangsrechten zoals je die nu in gebruik hebt binnen je IT omgeving. Je kunt met onze role mining scan samen met een team van de organisatie alle relevante rollen en bijbehorende rechten in kaart brengen. Vervolgens kunnen we dit in de vorm van business rules configureren in de HelloID omgeving.

Soorten role mining: bottom-up en top-down?

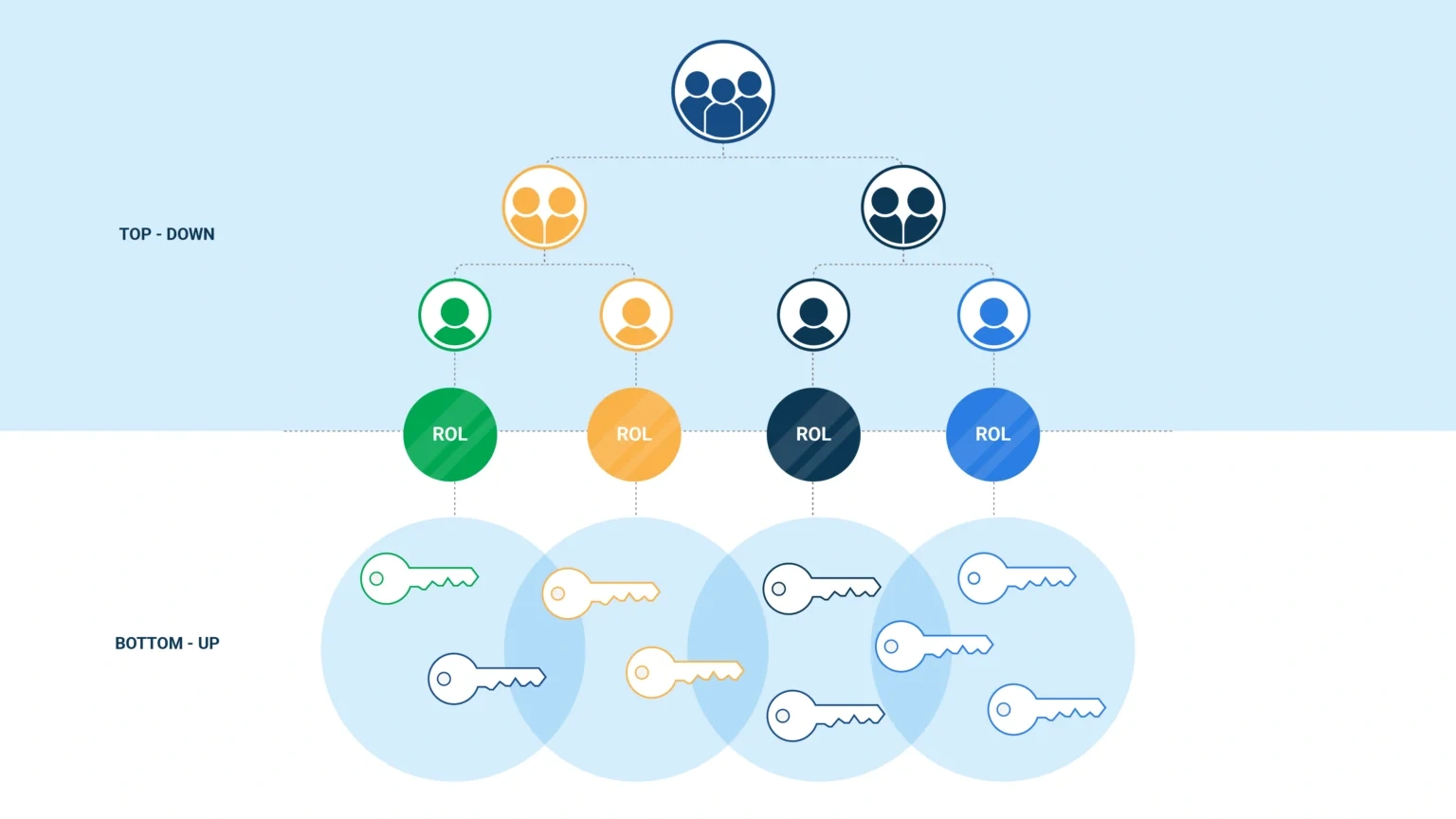

Je komt soms de termen bottom-up of top-down rol mining tegen. Dat zijn twee verschillende benaderingen:

Top-down role mining: in moderne HR systemen worden per medewerker naast persoonlijke informatie ook afspraken over iemands afdeling(en), functie(s) en/of rol(len) geregistreerd. Je beschikt zo over een bron met alle gebruikte rollen in een organisatie.

Bottom-up role mining: Je kunt uit bestaande applicaties en IT-systemen – zoals Active Directory of Entra ID – de op dit moment daadwerkelijk toegekende toegangsrechten, gebruikers en gebruikersgroepen verzamelen.

Bijzonder aan de Tools4ever role mining aanpak is dat we deze benaderingen optimaal combineren. De top-down en bottom-up analyses vormen samen de stappen 1 & 2 van het Tools4ever role mining proces dat we in de paragraaf hiervoor beschreven. Door de top-down en bottom-up gegevens te analyseren en met elkaar te matchen, kun je snel en effectief een eerste rollen-rechten model ontwikkelen en verder verfijnen.

Kan ik alle toegangsrechten beheren aan de hand van rollen?

Role mining is dus een hulpmiddel om rol gebaseerde autorisatie te implementeren. Tegelijkertijd heeft ook zo’n op rollen gebaseerde autorisatie zijn beperkingen. Voor scherp afgebakende rollen – zoals een administrateur – kun je de toegangsrechten meestal eenvoudig beheren aan de hand van iemands rol. Dat soort rollen noemen we ook wel sleutelrollen. Maar er zijn ook rollen waarbij dit alléén niet volstaat. We geven twee voorbeelden:

Voor minder strak omschreven rollen zoals bijvoorbeeld een projectmanager of IT ontwikkelaar hangen de benodigde rechten meestal af van hun specifieke project(en). Alleen hun rol zegt dan onvoldoende. Voor de ene opdracht heeft iemand wellicht een Visio account nodig, terwijl iemand op een ander project MS Project moet gebruiken.

Maar zelfs voor goed afgebakende rollen zijn er uitzonderingen. Veel mensen hebben naast hun standaard werkzaamheden ook nog aanvullende taken of draaien ze bijvoorbeeld tijdelijk mee in een project. Of ze zijn ook actief als BHV’er of OR-lid. Allemaal zaken waardoor je soms extra toegangsrechten nodig hebt.

Als je al die uitzonderingen rol gebaseerd zou willen opnemen, zou je gaandeweg steeds meer verschillende rollen gaan definiëren. Dus in plaats van één administrateursrol, heb je straks meerdere varianten. Of gebruikers krijgen extra rollen toegewezen voor allerlei neventaken (de rol OR lid). Zodra je tijdens je role mining analyse realiseert dat je rollen gaat definiëren die maar voor een of enkele gebruikers van toepassing is, schieten we ons doel voorbij.

Service Automation voor optionele toegangsrechten

Dat betekent dat je naast een rol gebaseerde aanpak ook een oplossing moet hebben om optionele toegangsrechten – de uitzonderingen – uit te geven en te beheren. Daarvoor beschikt HelloID over een Service Automation Module. Daarmee kun je bijvoorbeeld een self-service portal opzetten waarin medewerkers of hun managers zelf applicatie- of toegangsrechten kunnen aanvragen. Je kunt daarbij met HelloID eenvoudig stappen toevoegen voor de online goedkeuring van zo’n aanvraag door de verantwoordelijke manager(s). Ook kun je automatisch de geldigheidsduur van zulke toegangsrechten beperken om nodeloze opstapeling van rechten te voorkomen.

Een effectief account- en rechtenbeheer vraagt dus om een naadloze samenwerking tussen enerzijds Role Based Access Control (samengesteld met behulp van role mining) en anderzijds de service automatisering voor alle optionele toegangsrechten.

5 role mining tips

Bij een role mining project zijn er een aantal aandachtspunten:

Bij role mining gaat het er dus vooral om er geen theoretische analyse van te maken. Vanaf de eerste medewerker is een organisatie begonnen met de uitgifte van accounts en toegangsrechten. Benut die kennis en ervaring om zo eenvoudig mogelijk je eerste blauwdruk met rollen en rechten te maken.

Werk top-down én bottom-up. Het gaat erom kennis van de medewerkers en hun formele rollen (geregistreerd in de HR systemen) te matchen met de daadwerkelijk verstrekte toegangsrechten binnen je IT omgeving.

Bij role mining zijn je data vrijwel altijd vervuild. Tot de implementatie van RBAC is het rechtenbeheer meestal (semi)handwerk. Daardoor hebben veel gebruikers gaandeweg steeds meer toegangsrechten verzameld en ook zijn er vergissingen gemaakt. Data opschonen is dan ook een belangrijk onderdeel van role mining.

Data mining is een iteratief proces. Je maakt aan de hand van je data een concept. Dat concept ga je controleren, bespreken en verbeteren. Zo kun je je rol gebaseerd model steeds uitbreiden, verfijnen en actualiseren. Het is ook verstandig om je role mining regelmatig - bijvoorbeeld halfjaarlijks - te herhalen. Niet zoals de eerste keer voor het ontwerp maar om delta's en fouten in kaart te brengen.

Niet alles is in een op rollen gebaseerd model te verwerken, optionele rechten blijven nodig. Met een IAM oplossing als HelloID kun je je rol gebaseerde autorisatie naadloos laten samenwerken met je verdere account beheerprocessen.

Role mining best practices en meer informatie

Met role mining combineren we dus HR gegevens en data uit de IT systemen om snel en efficiënt een eerste structuur met rollen en rechten te ontwikkelen en implementeren. Daarvoor gebruiken we onze HelloID role mining tools. Na de technische extractie van de gegevens is analyse, verificatie en overleg nodig om een eerste baseline te ontwikkelen. Aandachtspunten zijn daarbij onder ander het verwijderen van bestaande fouten, vervuiling en onnodige accumulatie van toegangsrechten. Tools4ever business consultants hebben hier uitgebreide ervaring mee en helpen je hiermee in een helder, afgebakend consultancytraject. Via het role mining webinar krijg je een kennismaking met deze methode die inmiddels bij tal van klanten is toegepast om snel een baseline set van business rules te maken.

[1] Vanaf nu gebruik we vooral de term ‘rol’, maar in de praktijk kan het ook over functies en afdelingen gaan.

Gerelateerde artikelen

- Het belang van governance bij IAM

- Het verhaal achter 25 jaar Tools4ever

- HelloID bestaat 10 jaar!

- Slimmere informatie- en toegangsbeveiliging met AI

- Slimme RBAC: voorkom rollenexplosie

- Trendanalyse Nationale Veiligheid 2024

- Copilot: Bescherm je gegevens met het juiste IAM-beleid

- Slimme role mining: de booster voor Role Based Access Control