Hoe voorkom je credential phishing?

Het traditionele wachtwoord is nog steeds het meest gebruikte authenticatiemiddel. Tegelijkertijd weten we allemaal dat wachtwoorden nooit volledig veilig zijn. Ook als je unieke en lange wachtwoorden gebruikt, beschikken hackers nog over voldoende trucs om ze alsnog te achterhalen. Zelfs een extra verificatiecheck met de zogeheten Multi Factor Authenticatie blijkt niet altijd waterdicht. Hoe zit dat en wat kun je ertegen doen?

Toename credential phishing in de zorg

Stichting Z-CERT is het expertisecentrum op het gebied van cybersecurity in de zorg. Jaarlijks publiceert deze organisatie een Cybersecurity Dreigingsbeeld voor de zorg. In dit rapport geven ze een overzicht van de actuele dreigingen in de branche. Variërend van zogeheten insider threats – bewuste en onbewuste datalekken door personeel - tot en met ransomware aanvallen en spionage. Veel van die dreigingen beginnen met het stelen van iemands gebruikersnaam en wachtwoord. Bijvoorbeeld met een phishing mail die afkomstig lijkt van een betrouwbare organisatie zoals je bank of bedrijf. In werkelijkheid word je via een link naar een site of formulier gerouteerd om bijvoorbeeld je gebruikersnaam en wachtwoord in te voeren. Deze credential phishing is niet nieuw, maar de gebruikte trucs zijn steeds geavanceerder. Daarom besteedt het recente Z-CERT rapport er extra aandacht aan.

In het dreigingsbeeld is het risico op credential phishing overigens nog gelabeld als ‘medium’. Tegelijkertijd zijn er veel meldingen over pogingen en het gevaar zit vooral in het feit dat dit vaak een opstapje is naar zwaardere aanvallen. De indringer komt binnen via een mailbox, maar daarmee heb je al snel ook toegang tot je office en andere applicaties. Eenmaal binnen is het dan relatief eenvoudig om een ransomware aanval of financiële fraude voor te bereiden.

Adversary-in-The-Middle (AiTM) phishing aanvallen

Waarom is credential phishing een toenemend risico? Bij traditionele phishing aanvallen worden gebruikersnamen en wachtwoorden verzameld om die op een later tijdstip te gebruiken. Een belangrijke maatregel daartegen is Multi Factor Authenticatie. Bij MFA gebruik je bij het inloggen niet alleen iets dat je weet (je wachtwoord), maar ook iets dat je bezit, zoals je smartphone. Je moet je wachtwoord invoeren, maar daarnaast ook bijvoorbeeld via een authenticator app op je smartphone een eenmalige code. Alleen als allebei kloppen, krijg je toegang. Een hacker met alleen gebruikersnamen en wachtwoorden kan daar dus niets mee.

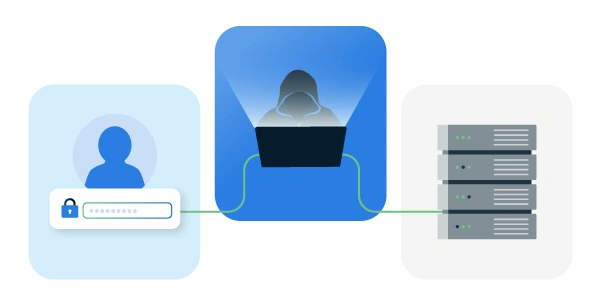

Waar het Z-CERT dan ook met name voor waarschuwt, zijn Adversary-in-The-Middle (AiTM) phishing aanvallen. Dit relatief nieuwe type aanval werkt als volgt:

Hackers zorgen voor een echt uitziende kopie van de te hacken website, zoals een echt lijkend Microsoft 365 inlogvenster.

Het slachtoffer wordt via bijvoorbeeld een phishing mail naar de betreffende url gelokt.

De fake site vraagt in te loggen, inclusief de tweede factor code.

De fake site fungeert als proxy. Deze ontvangt de inloggegevens en stuurt deze door via een vervolgverbinding naar de originele site.

Daar logt men de gebruiker gewoon in en stuurt de sessie cookie terug.

De ‘man-in-the-middle’ ontvangt die sessie cookie en stuurt deze door naar de gebruiker.

De gebruiker is nu ingelogd zonder iets te merken, maar tegelijk kan ook de hacker diezelfde sessie cookie gebruiken om direct in te loggen.

Op deze manier voegt de extra factor niets toe aan de beveiliging. De crux is dat de hacker real-time ‘meeluistert’ met de inlogsessie en de ontvangen sessiegegevens kan kopiëren om zelf ook in te loggen.

Groeiend aantal aanvallen

Het rapport geeft aan dat in het najaar van 2024 een aantal zeer succesvolle Adversary-in-The-Middle (AiTM) phishingcampagnes actief waren binnen de zorgsector. Daarbij was een systeem geplaatst tussen het slachtoffer en een doelsysteem, vaak Microsoft 365. Z-CERT kreeg in die periode ook meer meldingen over gecompromitteerde accounts dan gebruikelijk. Bij onderzoek bleken sommige zorginstellingen zelf nog niet op de hoogte te zijn en achteraf ontdekte men dat er nog meer accounts waren besmet. Ook waarschuwt Z-Cert dat de phishingcampagnes mede dankzij het gebruik van AI steeds slimmer en professioneler zijn opgezet. Terwijl de hackers niet per se zelf hoogwaardige technische kennis hoeven te hebben. Er bestaan tegenwoordig Phishing-as-a-Service platforms waarop je als dienst een eigen phishing campagne kan bestellen.

Kun je credential-phishing voorkomen?

Je vindt in het rapport meerdere tips om credential-phishing te beperken. MFA blijft een belangrijke maatregel en je kunt bijvoorbeeld met zogeheten ‘conditional access’ instellen dat gebruikers alleen vanaf specifieke netwerken of devices kunnen inloggen. Ook alle andere bekende adviezen blijven belangrijk, zoals het gebruik van unieke wachtwoorden en altijd kritisch kijken naar mails die je ontvangt en urls checken voor je er op klikt.

Maar de meest structurele aanpak, is waar mogelijk gebruik te maken van zogeheten phishing-resistente inlogmethodes. Zo heeft de FIDO alliantie (Fast IDentity Online) de FIDO2 standaard ontwikkeld waarbij de authenticatie plaatsvindt met behulp van een public key algoritme. Zo kunnen uitgewisselde verificatiegegevens nooit door een tussenliggend systeem worden ontcijferd en misbruikt. We geven hieronder wat voorbeelden.

Yubikey authenticatie

De HelloID Access Management module ondersteunt bijvoorbeeld naast de gangbare traditionele MFA methodes ook authenticatie via FIDO2 compliant hardware keys zoals de Yubikey. Dat is een kleine usb-stick die je kunt inpluggen op je laptop, smartphone of tablet. Hiermee wordt een veilige authenticatieprocedure uitgevoerd tussen de key en de HelloID applicatie waarbij de verificatiegegevens niet onderweg kunnen worden ontcijferd.

Passkeys

Ook ondersteunen steeds meer applicaties zogeheten passkeys. Dat is een wachtwoordloze authenticatiemethode op basis van FIDO2. De authenticatie verloopt via een unieke private key die is opgeslagen op het apparaat van de gebruiker en de publieke key van de applicatie. Windows 10 en 11 laptops ondersteunen dit in combinatie met de ingebouwde biometrische authenticatie. Als een gebruiker via zijn of haar laptop wil inloggen op zo’n applicatie, moet die zich eerst authentiseren met behulp van een vingerafdrukscan, gezichtsherkenning of een pincode. Daarna log je direct automatisch in via de geïnstalleerde passkey. Nergens worden credentials uitgewisseld die kunnen worden onderschept en misbruikt.

Passkeys kunnen ook worden gecombineerd met Single Sign-On (SSO). De passkey wordt dan gebruikt als veilige ‘master login’ op bijvoorbeeld AD of EntraID. Van daaruit verloopt de verdere login op andere applicaties via het reguliere SSO-mechanisme.

Meer weten over phishing-resistant inloggen?

De HelloID Access Management module bied je zulke phishing-resistente inlogmethodes. Zo ondersteunen we MFA met behulp hardware security keys die gebruik maken van de FIDO2 standaard. De MFA verificatiegegevens kunnen dan niet worden onderschept. Ook andere Identity Providers waar we naadloos mee samenwerken zoals AD en EntraID passen steeds meer wachtwoordloze authenticatiemethodes toe. In onze HelloID whitepaper vind je een overzicht van alle HelloID modules en hoe je daarmee je cybersecurity steeds beter op orde krijgt.

Geschreven door:

Ron Kuper

Ron is Business Consultant bij Tools4ever en richt zich met name op het matchen van de business vraagstukken met de mogelijkheden vanuit de software. Daarbij maakt hij gebruik van zijn ervaringen in proces ontwerp, project aanpak en past dit toe in best practices voor de verschillende marktsegmenten.