HelloID development-iteratie 16

Eind december 2016 hebben we versie 2.7 van het Cloud Single Sign-On portaal HelloID vrijgegeven. In deze release zit onder andere de ondersteuning van RADIUS en proxyservers.

RADIUS

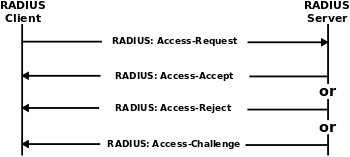

Remote Authentication Dial-in User Service (RADIUS) is een netwerkprotocol om authenticatie, autorisatie en accounting te faciliteren (rfc2058, 1997). Waarbij een uitwisseling van berichten plaatsvindt tussen een RADIUS-client en RADIUS-server. Een dergelijke uitwisseling van berichten kan gaan om het aanvragen van authenticatie. Waarbij de client aan de server vraagt om toegang vraagt.

Dit protocol hebben wij geïmplementeerd in HelloID om multi-factor authenticatie uit te voeren. In HelloID zit de RADIUS-client nu ingebouwd. Op het moment dat een gebruiker inlogt bij HelloID wordt als tweede authenticatie factor de gebruiker ook geauthentiseerd bij de RADIUS-server.

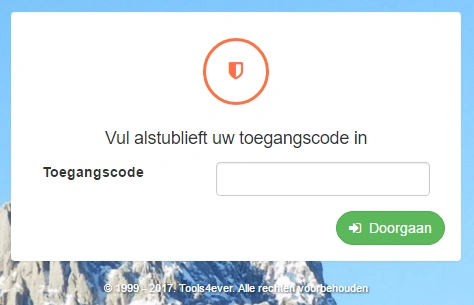

Bij het authenticeren op de RADIUS-server kan de server vragen om extra informatie. Dit kan bijvoorbeeld een one time password zijn (OTP). Dit betekent dat klantomgevingen die gebruik maken van een RADIUS-server in combinatie met een soft- of hardware-token deze ook kunnen gebruiken bij het inlogproces van HelloID.

RADIUS-server vraagt om een toegangscode

Concreet: De voordelen hiervan zijn: een tweede authenticatie stap kan worden toegevoegd en er kan gebruik worden gemaakt van bestaande onderdelen uit de omgeving van de klant.

Proxyservers

Een proxyserver is een server die zich bevindt tussen de gebruiker en de internetlocatie waar de door de gebruiker gewenste informatie staat. Wil de gebruiker de gewenste informatie bereiken, dan kan dit niet rechtstreeks maar moet dit via de proxyserver. De proxyserver kan controleren of de gebruiker toegang heeft tot de locatie waar de informatie staat. Indien de gebruiker toegang heeft wordt hij doorgestuurd naar de locatie.

In de context van HelloID: Een gebruiker wil een applicatie benaderen. De applicatie kan niet rechtstreeks worden benaderd, dit moet via de proxyserver. Indien de proxyserver aangeeft dat de gebruiker toegang heeft wordt hij doorgestuurd naar de applicatie.

Als een applicatie een proxyserver ondersteund, kan worden afgedwongen dat de applicatie niet rechtstreeks benaderd kan worden. De proxyserver controleert dit, door te kijken of het verzoek vanaf HelloID wordt gestuurd. Wat vervolgens betekent dat de applicatie alleen te benaderen is wanneer de gebruiker gebruikt maakt van HelloID. Met alle voordelen van dien: extra beveiliging van two-factor authenticatie, audit-logging en het managen wanneer wel en niet de applicatie te bereiken is door middel van access policies.

En verder hebben wij in deze sprint...

Het mogelijk gemaakt om de RADIUS-servers te beheren en te koppelen aan access policies;

Het mogelijk gemaakt voor de beheerder om inloggegevens voor applicaties per gebruiker te beheren;

De fine-grained security verbeterd door meerdere soorten rechten toe te voegen;

Bugs die veroorzaakt werden door nieuwe hosting van afbeeldingen opgelost;

Bugs met betrekking tot de achtergrond van de loginpagina opgelost;

In de mobiele applicatie mogelijk gemaakt om bestanden te uploaden.

Bekijk hier onze volledige changelog.

Wat kan je van toekomstige versies verwachten?

Synchronisatie van gebruikers en groepen uit Active Directory;

Ondersteuning van change password functionaliteit in de browser extensies;

De mogelijkheid om rollen aan groepen toe te kennen.

Geschreven door:

Robbert Brussaard

Robbert Brussaard is software developer bij het Access Management-team. In dit team werkt hij samen met collega's aan de softwareontwikkeling van o.a. een nieuw Single Sign-On-product.