HelloID development-iteratie 19 en 20

Van ons Cloud Single Sign-On product zijn vandaag de iteraties 19 en 20 afgerond en releasen wij versie 3.1. In deze twee sprints werd aan veel nieuwe onderdelen gewerkt, waaronder de ontwikkeling van de End-user API, attribute & mapping management, de userinterface, integratie met E-SSOM en het verbeteren van het change password algoritme, die het mogelijk maakt dat change password functionaliteit beschikbaar wordt op de mobiele applicatie van HelloID.

End-user API

Om ervoor te zorgen dat andere systemen, zoals intranetportalen, Single Sign On (SSO) functionaliteit kunnen aanbieden aan hun gebruikers, hebben wij een ‘End-user API’ ontwikkeld. Via deze API is het mogelijk om informatie van de gebruiker op te halen, waaronder tot welke applicaties de gebruiker toegang heeft.

Het systeem dat met onze API integreert kan op basis hiervan de applicaties tonen. Doordat wij een ‘deeplink’-mechanisme hebben, kunnen de gebruikers op de applicatie klikken en worden zij vervolgens door HelloID ingelogd op de gekozen applicatie.

Attribute and mapping management

In de vorige versie hebben wij de eerste versie van de Directory Agent vrijgegeven. Met deze agent is het mogelijk om informatie uit bijvoorbeeld Active Directory over te zetten naar HelloID.

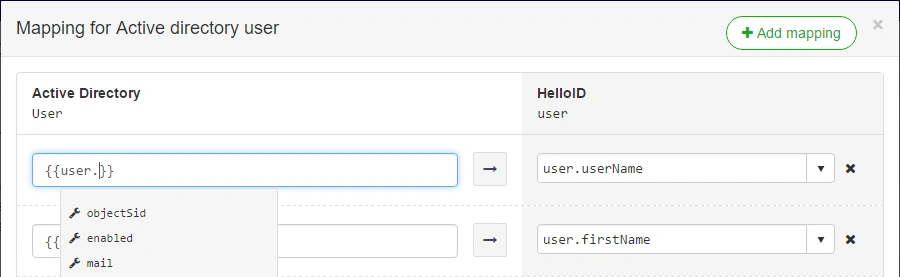

In deze sprints hebben wij het mogelijk gemaakt dat een beheerder invloed kan hebben op: Welke velden en hoe gegevens worden overgezet naar HelloID. Zo kan je bijvoorbeeld als beheerder bepalen dat in HelloID de gebruikersnaam gevuld moet worden met het e-mailadres uit Active Directory staat. Of dat dit juist de achternaam + @helloid.com moet zijn.

Dit kan de beheerder doen door middel van attribute management en mapping. Deze nieuwe functionaliteit is beschikbaar tijdens het aanmaken en bewerken van een Directory Agent.

Voorbeeld van mapping tussen Active Directory en HelloID

Verbeteringen aan de userinterface

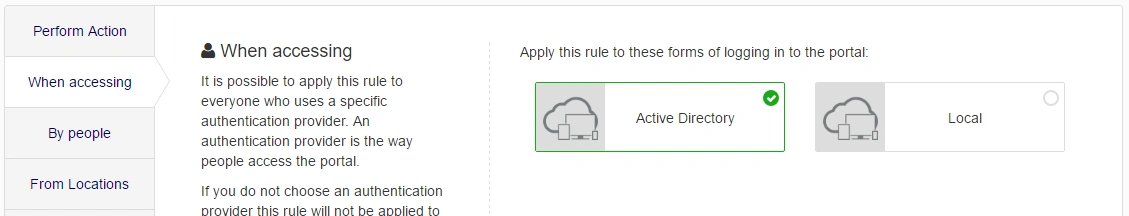

In de afgelopen sprint zijn wij begonnen met het herontwerpen en structureren van de access policies. Dit heeft geleid tot een nieuw interface waarop een access policy kon worden aangemaakt of verwijderd.

Wij hebben ervoor gekozen om deze nieuwe interface ook te verwerken in onze andere schermen, zoals het bewerken van een gebruiker en het configureren van RADIUS. Dit zorgt voor een uniform look en feel door ons hele product. Elk scherm werkt hetzelfde, hierdoor weet de gebruiker wat hij of zij van elk scherm kan verwachten.

Uniformiteit, overal in HelloID wordt op dezelfde manier gewerkt

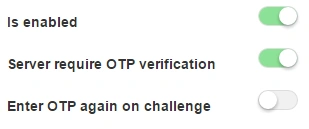

Naast de structuur van de interface hebben wij ook kleine aanpassingen doorgevoerd, om de gebruiksvriendelijkheid tegemoet te komen, bijvoorbeeld: Ja of nee vragen worden nu weergegeven met een switch-control in plaats van een checkbox.

Ja / Nee vragen worden nu met switches weergegeven

Ondersteuning nested groups

In het managementgedeelte van een HelloID-portaal is het nu mogelijk om groepen aan andere groepen toe te kennen, waardoor het mogelijk is om een boomstructuur van groepen, rechten en toegang tot applicaties op te bouwen.

Naast het beheer hiervan in HelloID zelf, zou dit ook kunnen worden beheerd in Active Directory. Als een Directory Agent op deze directory is aangesloten zal die structuur uit de Active Directory overnemen. Waardoor je groepen en lidmaatschappen alleen nog maar in één systeem hoeft te beheren en niet twee.

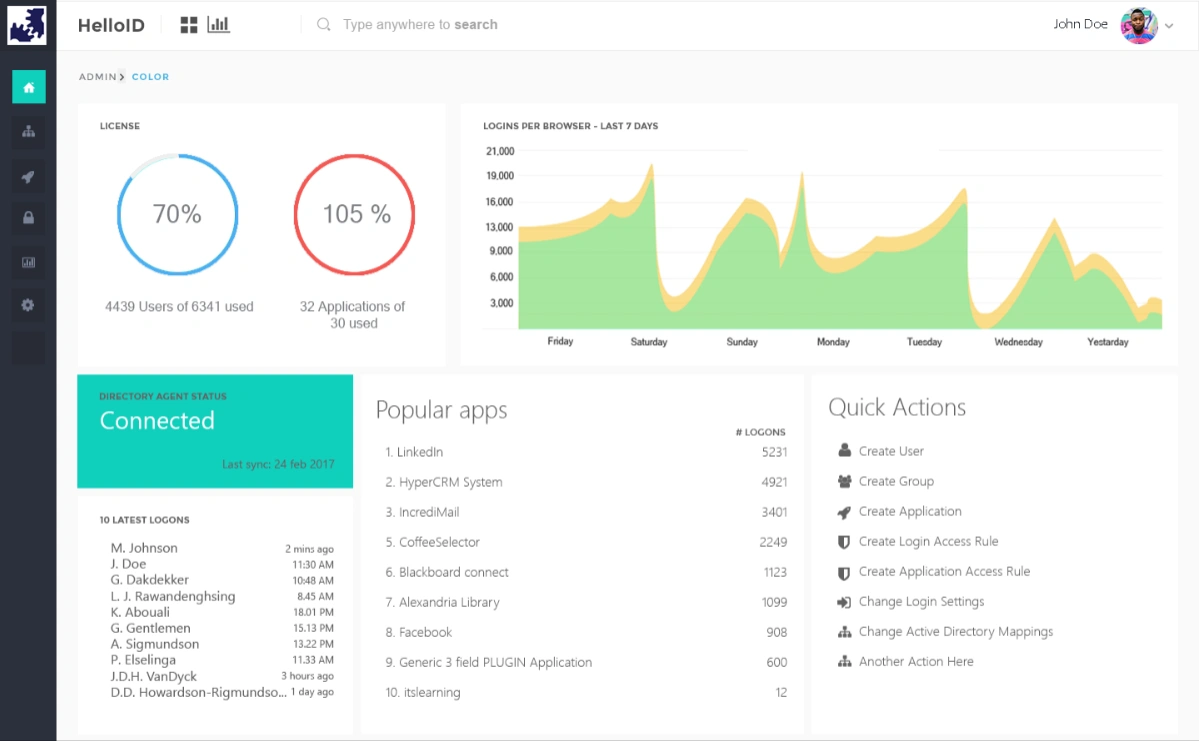

Preview: Redesign HelloID look and feel

Wij zijn naast alle technische wijzigingen ook bezig met het verbeteren van de gebruiksvriendelijkheid en de look en feel van het product. Om dit te bereiken herontwerpen wij de huisstijl van HelloID en zullen wij het beheerdersdashboard veranderen. Zie hieronder een ontwerp die is gemaakt in sprint 20:

Redesign HelloID look and feel

En verder hebben wij in deze sprints...

De eerste versie van onze SAML SDK geschreven, deze is op aanvraag beschikbaar;

Een aantal bug fixes doorgevoerd die voortkwamen uit de redesign van de access policies;

De keuze bij access policies toegevoegd, waardoor bij het weigeren van toegang een beschrijvend bericht, met de reden, kan worden getoond;

Verbeteringen en bug fixes doorgevoerd op de onlangs vrijgegeven Directory Agent;

Het algoritme van de change password functionaliteit verbeterd, waardoor dit nu ook binnen de mobiele applicatie van HelloID werkt;

Het mogelijk gemaakt om een response certificaat toe te voegen aan IDP, zodat response-berichten door middel van het toegevoegde certificaat kunnen worden geverifieerd;

Verschillende handleidingen geschreven, die beschikbaar zijn op onze documentatie website.

Een aantal bug fixes doorgevoerd in onze browser extensies.

Bekijk hier onze volledige changelog.

Wat kan je van toekomstige versies verwachten?

Uitbreidingen op de End-user API;

Redesign van de HelloID look and feel;

Edge en Safari extensies;

Het wordt mogelijk om via een formulier een trial aan te vragen, waarbij direct een trial-omgeving wordt aangemaakt.

Geschreven door:

Robbert Brussaard

Robbert Brussaard is software developer bij het Access Management-team. In dit team werkt hij samen met collega's aan de softwareontwikkeling van o.a. een nieuw Single Sign-On-product.