HelloID development-iteratie 17 en 18

Vandaag releasen we van ons Cloud Single Sign-On product, HelloID, de iteraties 17 en 18; versie 3.0. De eerste nieuwe versie in 2017. In deze sprints hebben we ons gericht op de release van de Directory Agent en zetten we de eerste stap in een reeks verbeteringen aan de access policies. Ook hebben wij een hoop kleine verbeteringen doorgevoerd.

Directory Agent

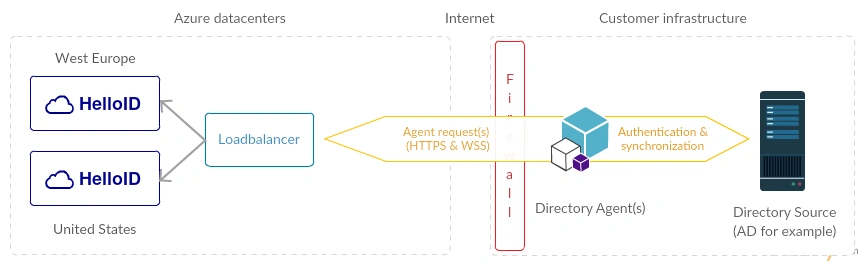

Achter de schermen werken we al een enige tijd aan een nieuwe connector, Directory Agent, die de AD-connector kan vervangen. De agent bevat dezelfde functionaliteit als de AD-connector, het authentiseren op HelloID, op basis van AD-inloggegevens (zie dit blog).

Maar de Directory Agent bevat meer dan dat. Het biedt ondersteuning voor andere identiteitsbronnen dan Active Directory (AD). Dit betekent dat inloggegevens uit die andere bronnen ook kunnen worden gebruikt om op HelloID te authentiseren. Met deze agent worden de gebruikers- en groepsgegevens gesynchroniseerd met HelloID. Zodat de beheerder de gebruikers en groepen niet in twee systemen hoeft te beheren.

Context diagram van Agent tijdens ontwikkeling

Wijzigingen in HelloID voor de Directory Agent

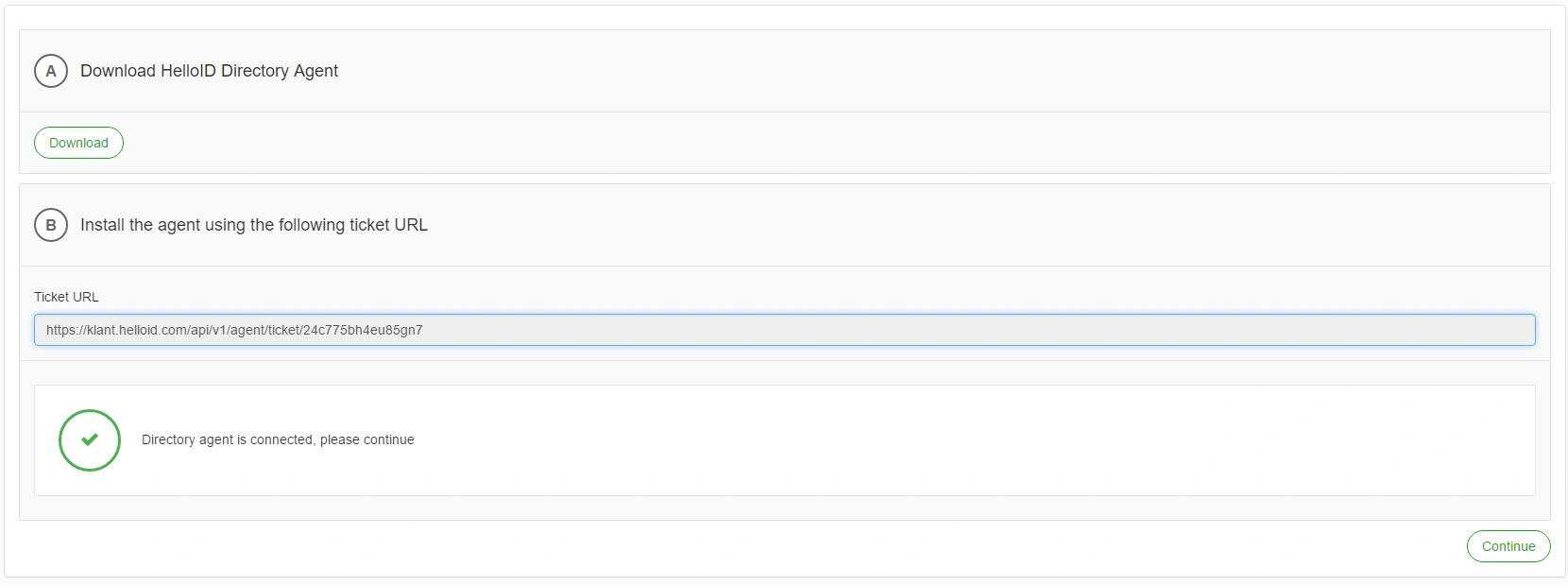

Om de configuratie van de synchronisatie tussen AD (of andere bron) en HelloID te begeleiden is HelloID uitgebreid met nieuwe functionaliteit. Hierbij hebben we ons gericht op een gestroomlijnd proces om de agent te installeren. De beheerder zal aan de hand worden meegenomen door een configuratie-wizard. De wizard controleert bijvoorbeeld of de agent correct in de omgeving van de klant is geïnstalleerd, zodat het voor de beheerder duidelijk is dat een correcte verbinding is opgezet.

Download en installeer agent

Preview: gebruiksvriendelijkheid access policies

Vanaf versie 1.9 zijn access policies beschikbaar om gebruikers toegang te geven of te ontzeggen tot applicaties of de manier waarop wordt ingelogd op HelloID. Bij het gebruiken van access policies zijn enorm veel combinaties van instellingen mogelijk en in de huidige versie kan dit nogal overweldigend zijn. In deze sprints zijn wij gestart met het verbeteren van de gebruikersvriendelijkheid door de weergave van een access policy te vereenvoudigen, waardoor het voor een beheerder overzichtelijker wordt om policies te beheren.

Deny or permit access actie uit een access policy

En verder hebben wij in deze sprints…

Ondersteuning voor proxyservers toegevoegd aan HelloID;

Access policies uitgebreid met opties om het voor de eindgebruiker duidelijk te maken wanneer toegang is ontzegd tot een applicatie of HelloID;

Change password ondersteuning toegevoegd aan de browser extensies;

Mogelijk gemaakt dat rollen ook aan groepen kunnen worden gekoppeld;

Verschillende problemen in de API opgelost;

Het detectie-algoritme voor loginformulieren in de browser extensies verbeterd;

Start gemaakt voor het ondersteunen van nested groups;

Ondersteuning voor underscores toegevoegd aan onze HelloID-scripttaal.

Bekijk hier onze volledige changelog.

Wat kan je van toekomstige versies verwachten?

Gebruiksvriendelijkheid van de access policies wordt verbeterd.

Access policies worden uitgebreid met nieuwe opties, zoals: device management en netwerk type (company wifi, mobile/roaming);

Edge en Safari extensies;

Een geavanceerde mapper voor de Directory Agent, zodat de beheerder kan bepalen welke velden worden gesynchroniseerd met HelloID. Waarbij ook kan worden bepaald hoe dit moet gebeuren;

Het wordt mogelijk om via een formulier een trial aan te vragen, waarbij direct een trial-omgeving wordt aangemaakt.

Geschreven door:

Robbert Brussaard

Robbert Brussaard is software developer bij het Access Management-team. In dit team werkt hij samen met collega's aan de softwareontwikkeling van o.a. een nieuw Single Sign-On-product.