Inloggen op HelloID met een Active Directory identiteit

Met ons product HelloID worden gebruikers wanneer ze zijn ingelogd, automatisch ingelogd op al hun webapplicaties (het SSO-principe). In negen van de tien gevallen willen bedrijven dat de gebruiker zowel binnen als buiten het bedrijfsnetwerk inlogt met dezelfde gegevens als op kantoor: zijn identiteit in Active Directory.

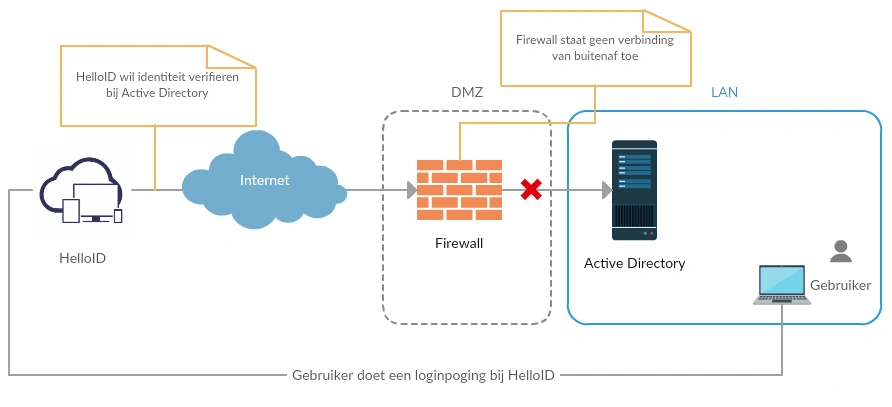

HelloID is een IDaas Cloud-oplossing. Dit wil zeggen dat HelloID niet in het netwerk van een organisatie is geïnstalleerd, maar als dienst wordt aangeboden op een servicepunt die wordt gehost door een provider als Microsoft Azure. Hierdoor kan HelloID in de meeste gevallen niet direct de Active Directory in het bedrijfsnetwerk raadplegen, omdat deze wordt afgeschermd voor verbindingen van buitenaf (via een firewall). Zie hieronder de situatie die dan van toepassing is.

Diagram 1: Firewall staat geen verbinding van buitenaf toe

In bovenstaande diagram wil de gebruiker inloggen met zijn Active Directory (AD) account op HelloID. Het HelloID-systeem wil zijn identiteit verifiëren bij de AD. Echter is dit in deze situatie niet mogelijk, omdat verbindingen van buitenaf door de firewall niet worden toegestaan.

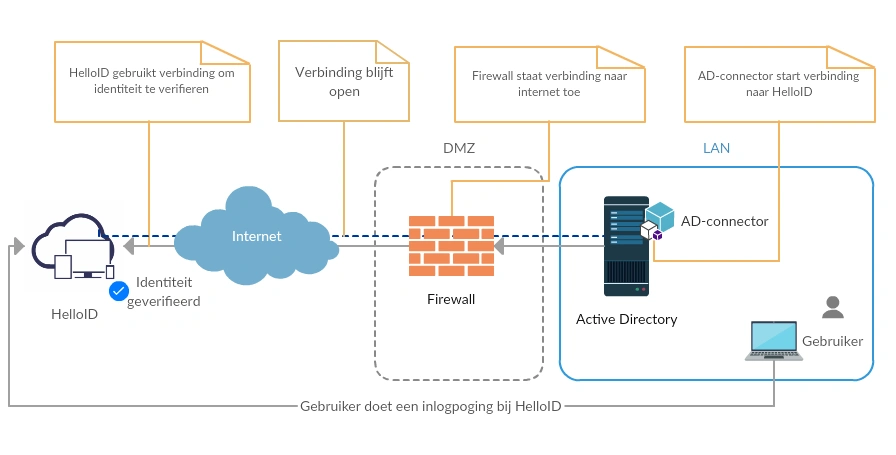

Om ervoor te zorgen dat de gebruiker wel kan inloggen met zijn AD-identiteit, en dat de organisatie geen wijzigingen in hun infrastructuur hoeft te door te voeren, hebben wij de AD-Connector ontwikkeld. Deze connector dient als een brug tussen de Active Directory van een bedrijf en ons product HelloID. De connector moet in het bedrijfsnetwerk worden geïnstalleerd, waardoor een brug vanuit dit netwerk wordt gelegd naar HelloID.

De connector initieert een verbinding naar HelloID vanuit het bedrijfsnetwerk. Deze wordt meestal standaard door de firewall wel toegestaan of dit is eenvoudig aan te passen. HelloID gebruikt deze verbinding om de identiteit van de gebruiker te verifiëren in de Active Directory. Zie hieronder de nieuwe situatie.

Diagram 2: AD-connector initieert verbinding

In dit diagram wil de gebruiker ook inloggen met zijn AD-account op HelloID. Zijn inlogpoging wordt geregistreerd in HelloID. Binnen het bedrijfsnetwerk is een AD-connector geïnstalleerd. Deze maakt een verbinding naar HelloID, die continue open blijft staan. Via deze verbinding worden geregistreerde inlogpogingen erkent en geverifieerd tegen de AD. Zijn identiteit is geverifieerd en de gebruiker is ingelogd in HelloID.

Meer weten?

Wij hebben een oplossing gemaakt om ervoor te zorgen dat met identiteiten uit Active Directory op een Cloud-product kan worden ingelogd. Benieuwd hoe wij deze connector hebben opgezet? Hoe de communicatie tussen de twee systemen werkt of hoe dit wordt beveiligd? Neem dan contact met ons op.

Meer informatie over HelloID:

Wil je meewerken aan onze producten?

Bekijk de projecten waar jij aan kunt werken of ga direct naar de vacatures.

Geschreven door:

Robbert Brussaard

Robbert Brussaard is software developer bij het Access Management-team. In dit team werkt hij samen met collega's aan de softwareontwikkeling van o.a. een nieuw Single Sign-On-product.