Identity & Access Management (IAM)

Op zoek naar een IAM-oplossing?

Bekijk onze cloud-based IAM-oplossing HelloIDWat is Identity en Access Management?

De term Identity & Access Management (IAM) omschrijft alle processen binnen een organisatie gericht op het beheer van gebruikers, autorisaties en toegang binnen het digitale netwerk van je organisatie. Het gaat daarbij enerzijds om het valideren van de identiteit van gebruikers, en anderzijds om het nauwkeurig inregelen van de toegangsrechten en -procedures die gebruikers geven tot bedrijfsgegevens en -applicaties.

Op deze pagina van onze kennisbank lees je alles over IAM, de rol van IAM-technologie en aandachtspunten bij het kiezen van een geschikte IAM-oplossing.

Beheer van gebruikers en toegangsrechten binnen een organisatie

IAM is in het huidige digitale landschap niet meer weg te denken. Zo zijn een zeer breed scala aan bedrijfssystemen en -gegevens via digitale wegen benaderbaar. Voor het veilig houden van deze digitale assets is een adequate identiteits- en toegangscontrole van cruciaal belang.

Ook zijn digitale systemen in belangrijke mate met elkaar verbonden. Dit betekent onder meer dat indien een aanvaller die een organisatie eenmaal binnen is in het ergste geval toegang kan krijgen tot zeer diverse data en toepassingen. Met adequaat IAM-proces voorkom je dit, onder meer door de identiteit en toegangsrechten van gebruikers te controleren bij iedere applicatie en alle gegevens die zij willen benaderen.

Waarom is IAM belangrijk?

Jaren geleden was de inzet van IAM voor veel organisaties vooral nog een luxe. Het doel was met name het op een efficiënte automatiseren van de handmatige repetitieve processen rond het aanmaken en beheren van gebruikersaccounts, en het toewijzen en bijhouden van gebruikersrechten. Tegenwoordig is die situatie echter volledig veranderd. Vandaag de dag zijn er allerlei redenen die de inzet van IAM een absolute noodzaak maken. Denk hierbij aan het terugdringen van beveiligingsrisico’s, maar zeker ook aan het aantoonbaar naleven van relevante wet- en regelgeving. We zetten de belangrijkste redenen uiteen.

Beveiliging verbeteren en risico's verminderen

Traditioneel waren veel bedrijfssystemen benaderbaar voor alle gebruikers. Dit is echter niet meer van deze tijd. Zo kan de impact van een datalek groot zijn. Niet alleen op gebruikers, maar zeker ook op getroffen bedrijven.

Met IAM til je de digitale beveiliging binnen je organisatie naar een hoger niveau. Door het continu controleren van de identiteit én toegangsrechten van gebruikers weet je zeker dat alleen bevoegde gebruikers toegang krijgen tot specifieke digitale assets. Belangrijk, want zo perk je de risico's aanzienlijk in. Met IAM weet je zeker dat gebruikers bij de informatie en systemen kunnen die zij nodig hebben, maar nooit meer toegang hebben dan strikt noodzakelijk.

Voldoen aan eisen op het gebied van compliance en regelgeving

Het nemen van adequate maatregelen rondom cybersecurity is ook met het oog op compliance met wet- en regelgeving van cruciaal belang. Een bekend voorbeeld is de Algemene verordening gegevensbescherming (AVG), die onder meer stelt persoonsgegevens op adequate wijze beveiligd dienen te zijn.

Dit betekent in de praktijk onder meer dat organisaties moderne technieken moeten gebruiken voor het beveiligen van persoonsgegevens, waarbij de Autoriteit Persoonsgegevens expliciet wijst op access management.

De efficiëntie en gebruikerservaring verbeteren

Een bekend en goed advies is het gebruik van unieke wachtwoorden voor ieder account. Een ongewenst neveneffect van deze maatregel is echter dat gebruikers een groot aantal wachtwoorden moeten onthouden, wat de gebruikerservaring en efficiënt aantast. Ook op dit gebied biedt IAM uitkomst. Zo zorgt een IAM-oplossing ervoor dat gebruikers op een gebruiksvriendelijke en efficiënte wijze toegang krijgen tot alle bedrijfsapplicaties en -systemen die zij nodig hebben. Dit zonder telkens opnieuw te hoeven inloggen. Met IAM combineer je dan ook een optimale identiteits- en toegangscontrole met een gebruiksvriendelijke werkwijze die de productiviteit naar een hoger niveau tilt.

De basis van IAM

Pijlers van IAM

IAM bestaat uit meerdere pijlers: identificatie, authenticatie en autorisatie. In deze alinea gaan we dieper in op de verschillende pijlers.

Identificatie

Identificatie vormt het eerste onderdeel van het IAM-toegangsproces. Met behulp van identificatie zorg je dat een systeem, een aanbieder van diensten of een organisatie jouw identiteit kan achterhalen. Een entiteit als een gebruiker, applicatie of apparaat maakt hiermee dus zijn digitale identiteit kenbaar.Authenticatie

Authenticatie is de tweede stap in het IAM-toegangsproces. Authenticatie omvat de processen en mechanismen die we inzetten voor het verifiëren van de identiteit van een entiteit. Je controleert in deze stap dus of de digitale identiteit die een entiteit opgeeft ook overeenkomt met de gegevens die bij jou bekend zijn, zodat je de authenticiteit kan valideren.Autorisatie

Autorisatie vormt de derde stap in het IAM-toegangsproces. In dit proces staan rollen en rechten centraal. Deze stap bepaalt waartoe gebruikers toegang krijgen. Nadat een gebruiker zichzelf heeft geïdentificeerd en deze identiteit is geauthentiseerd, zorgt de autorisatiestap ervoor dat entiteiten toegang krijgen tot de gewenste systemen of data.

Waar staat IAM voor?

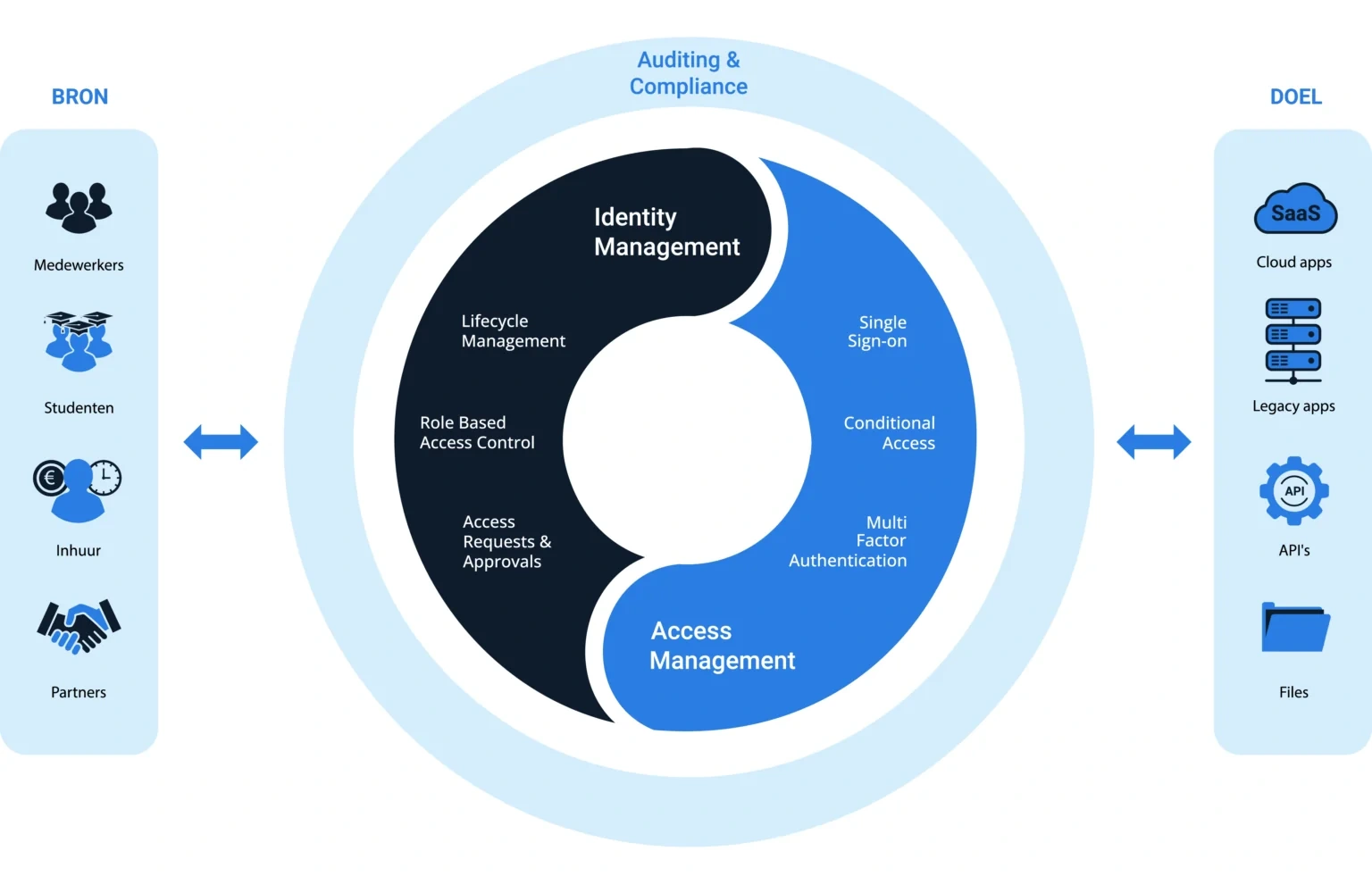

Identity & Access Management (IAM) is de paraplu die zowel Identity Management (IdM) als Access Management (AM) omvat:

Identity Management (IdM), ook wel Identity Governance & Administration (IGA) of identiteitsbeheer, vormt het fundament van de digitale identiteit, met focus op het beheer van gebruikersidentiteiten en toegangsrechten. Het zorgt ervoor dat elke identiteit uniek is binnen het systeem en houdt zich bezig met wat die gebruikers mogen doen zodra hun identiteit is vastgesteld en geverifieerd. Dit proces omvat het creëeren, beheren, en uitschakelen van gebruikersaccounts, het toewijzen van attributen die noodzakelijk zijn om de gebruiker te herkennen en te verifiëren, en het toewijzen van toegangsrechten die bepalen tot welke applicaties en informatie de gebruiker toegang heeft.

Access Management (AM), ook wel toegangsbeheer, is de tweede helft van de IAM-puzzel en richt zich op het beheer van authenticatie van gebruikers binnen een organisatie. Waar Identity Management zich concentreert op de juistheid en het beheer van gebruikersidentiteiten en waar zij toe gerechtigd zijn, zorgt Access Management ervoor dat gebruikers ook daadwerkelijk toegang krijgen tot de juiste data, op de juiste momenten en om de juiste redenen. Dit omvat primair het proces van inloggen.

Een organisatie kan niet op enkel één van deze elementen leunen. Een robuust Identity Management systeem zonder een effectief Access Management beleid kan de organisatie kwetsbaar maken, net zoals een goed uitgevoerd Access Management systeem weinig nut heeft zonder betrouwbaar Identity Management. Een complete IAM-oplossing beheert digitale identiteiten, ziet toe op de toegangsrechten die aan die identiteiten gekoppeld zijn en voorziet in een veilige authenticatie tot systemen en applicaties. IAM-systemen zorgen ervoor dat de juiste individuen de passende toegang hebben tot de middelen die ze nodig hebben, precies wanneer ze die nodig hebben.

Kernonderdelen van IAM

IAM bestaat uit verschillende kernonderdelen. We werpen een blik op de verschillende componenten.

Beheer van identity lifecycle

Een personeelsbestand is nooit statisch en verandert dan ook continu. Zo treden medewerkers door diverse oorzaken uit dienst, zoals pensioen en de overstap naar een andere organisatie. Tegelijkertijd kunnen nieuwe medewerkers in dienst treden of de functie van medewerkers binnen je organisatie veranderen. Dit betekent in de praktijk dat de identiteiten binnen je organisatie een levenscyclus doormaken, wat ook wel de identity life cycle heet.

Binnen een IAM-oplossing beheer je deze levenscyclus. Dit betekent in de praktijk onder meer dan je de identiteiten waarmee je binnen je organisatie werkt continu aanpast aan veranderingen in je personeelsbestand.

Beheer van autorisaties

Autorisatiebeheer speelt een cruciale rol bij IAM. Het gaat daarbij om het proces waarin gebruikers specifieke rechten krijgen toegewezen voor het benaderen van specifieke gegevens, bedrijfsapplicaties en systemen.

Net als de identiteiten binnen je organisatie zijn autorisaties door tal van redenen continu in beweging. Zo kan je de overstap maken op een nieuwe applicatie, nieuwe functies creëren die om nieuwe autorisaties vragen of kunnen nieuwe inzichten vragen om andere autorisaties.

Beheer van toegang

Werknemers werken vaak met een breed scala aan applicaties en systemen. Zoals eerder al opgemerkt is het advies om bij iedere dienst of applicatie een uniek wachtwoord te hanteren. Deze werkwijze biedt wat betreft beveiliging grote voordelen, en voorkomt onder meer dat het uitlekken van inloggegevens van bijvoorbeeld één dienst kwaadwillende ook toegang kan geven tot andere diensten en applicaties.

Tegelijkertijd kan de werkwijze de efficiëntie onder druk zetten. Zo moeten werknemers een groot aantal unieke wachtwoorden onthouden, terwijl zij deze met het oog op veiligheid niet zomaar op een Post It-briefje kunnen opschrijven.

Ook toegangsbeheer - ook wel access management genoemd - is daarom een kernonderdeel van IAM. Een access managementoplossing kan veel gebruiksgemak opleveren voor gebruikers, en daarmee de efficiëntie sterk verbeteren. Zo zorgt adequate access management ervoor dat gebruikers slechts eenmaal hoeven inloggen om toegang te verkrijgen tot alle applicaties, systemen en data die zij nodig hebben.

De oplossing zorgt dat de toegang van gebruikers optimaal is beveiligd, zonder dat zij hiervan hinder ondervinden. De voordelen zijn breed. Zo hoeven werknemers niet langer een groot aantal unieke wachtwoorden te onthouden, kunnen zij hierdoor efficiënter werken en til je de beveiliging van je organisatie naar een hoger niveau.

Auditing en rapportage

Met het oog op wetgeving als de AVG is het niet alleen van belang dat je je systemen en gegevens optimaal beveiligd, maar ook dat je dit kan aantonen. Zo moeten organisaties kunnen laten zien dat hun processen conform wet- en regelgeving zijn ingericht. Daarnaast moet alle handelingen die gebruikers uitvoeren traceerbaar zijn. Hierbij dient niet alleen inzichtelijk zijn welke handelingen zijn uitgevoerd, maar ook welke gebruikers dit hebben gedaan.

Dit is mogelijk via audits en rapportages. Een adequate IAM-oplossing biedt dan ook uitgebreide mogelijkheden voor het opstellen van rapportages en het uitvoeren van audits. Een voorbeeld is onze IAM-oplossing HelloID, die deze mogelijkheid biedt via zijn Service Automation-module. Deze module zorgt dat alle aanvraag- en goedkeuringsprocessen goed gevolgd kunnen worden.

De oplossing levert je probleemloos de bewijslast waarmee jij kunt aantonen dat je voldoet aan de geldende normen op het gebied van informatiebeveiliging.

De rol van IAM binnen een bredere beveiligingsstrategie

IAM is een beveiligingsmethode die veel synergie kent met andere beveiligingsmaatregelen. Idealiter is IAM dan ook geïntegreerd in je bredere beveiligingsstrategie. We zetten enkele voorbeelden uiteen van beveiligingsmaatregelen die naadloos aansluiten op IAM:

Zero Trust

Zero Trust is een principe dat in 2010 is ontwikkeld door John Kindervag. De basisgedachte luidt: ‘never trust, always verify’. Dit betekent in de praktijk dat je niet langer uitgaat van het bestaan van een veilig intern netwerk, een gedachte die lange tijd centraal stond bij IT-beveiliging.

Bij zero trust vertrouw je in principe niemand. Je gaat daarbij uit van segmentering, waarbij je het netwerk opdeelt in bijvoorbeeld meerdere kleine beveiligde netwerken. Je geeft gebruikers vervolgens toegang tot delen van je netwerk, maar (bijna) nooit je gehele netwerk.

Bij zero trust staat authenticatie en autorisatie volgens het Nationaal Cyber Security Centrum (NCSC) centraal. Deze begrippen spelen ook bij IAM een onmisbare rol. Het is dan ook geen verrassing dat IAM en Zero Trust nauw op elkaar aansluiten en synergie kennen.

Least Privilege

Bij Least Privilege is het uitgangspunt dat gebruikers zo min mogelijk toegang krijgen tot informatie en systemen. Je beperkt hierbij de toegang tot de data en applicaties waartoe gebruikers daadwerkelijk nodig hebben voor het uitvoeren van hun werk. Toegang tot alle andere systemen is standaard geblokkeerd.

Least privilege draagt hierbij in belangrijke mate bij aan het verhogen van de veiligheid van je organisatie. Krijgen kwaadwillenden bijvoorbeeld onverhoopt inloggegevens van een werknemer in handen? Dan krijgen zij hiermee in het ergste geval alleen toegang tot de data en systemen die voor deze gebruiker toegankelijk zijn, terwijl alle overige systemen afgeschermd blijven. Je perkt de schade bij een cyberaanval hierdoor in.

IAM kent veel synergie met least privilege. Zo stel je met behulp van een adequaat IAM-beleid zeker dat gebruikers alleen toegang krijgen tot systemen en gegevens die zij daadwerkelijk nodig hebben.

Dat betekent niet alleen dat je rechten nauwkeurig afstemt op individuele gebruikers of gebruikersgroepen, maar ook dat je rechten die gebruikers niet meer nodig hebben zo snel mogelijk intrekt. IAM kan hiermee de technische fundering vormen waar je je least privilege-beleid bouwt.

Single sign-on (SSO)

Single sign-on is een authenticatiemethode waarmee je gebruikers op eenvoudige en veilige wijze toegang geeft tot alle systemen die zij voor hun werk nodig hebben. Kenmerkend is dat gebruikers slechts eenmaal hoeven inloggen, waarna zij toegang krijgen tot meerdere systemen en informatiebronnen.

De werkwijze kent belangrijke voordelen. Zo kunnen werknemers sterke unieke wachtwoorden gebruiken voor iedere applicatie en systeem, zonder een scala aan wachtwoorden te hoeven onthouden.

IAM sluit naadloos aan op SSO. Zo kan je met een adequaat IAM-beleid tot in detail bepalen welke autorisaties een gebruiker toegewezen krijgt en daarmee welke systemen toegankelijk zijn. SSO is een van de methoden die onder authenticatie vallen, wat een cruciaal onderdeel is van IAM.

Waarop moet je letten bij het kiezen van een IAM-oplossing?

Bij het kiezen van de juiste IAM-oplossing zijn er diverse factoren waarop je kunt letten. Zo is het van groot belang dat de oplossing die je kiest gebruiksvriendelijk is. Zo kan je snel en efficiënt aan de slag, en voorkom je dat de IAM-oplossing juist voor extra complexiteit zorgt.

De aanbieder biedt idealiter uitgebreide ondersteuning voor het geval je vastloopt of vragen hebt. Een lokale partij die je in je eigen taal te woord kan staan kan hierbij een groot voordeel zijn.

Daarnaast is het van cruciaal belang dat de IAM-oplossing die je kiest alle facetten van IAM omvat, variërend van identificatie tot autorisatie. Let daarnaast ook goed op de bron- en doelsystemen die de oplossing ondersteunt. Je wilt immers op je vertrouwde werkwijze kunnen blijven vertrouwen, wat betekent dat de IAM-oplossing de bron- en doelsystemen waarvan jij gebruikt maakt moet ondersteunen.

Voorbeeld: Keuze tussen IDaaS en On-Premises IAM voor een groeiend bedrijf

Stel je voor dat je een snelgroeiend technologiebedrijf bent met een mix van interne en cloudgebaseerde applicaties. Je hebt een klein IT-team dat al overbelast is met het beheer van de bestaande infrastructuur en het ondersteunen van de groei van het bedrijf.

In dit scenario zou een IDaaS-oplossing zoals HelloID een aantrekkelijke optie kunnen zijn. Met IDaaS hoef je niet te investeren in extra hardware of software, en je hoeft je geen zorgen te maken over het onderhoud van de IAM-infrastructuur. Dit kan je IT-team ontlasten en hen in staat stellen zich te concentreren op andere belangrijke taken.

Bovendien biedt HelloID maximale beveiliging met regelmatige controles door Deloitte Risk Services, wat van cruciaal belang is voor een technologiebedrijf dat met gevoelige gegevens werkt.

Maar wat als je bedrijf specifieke eisen heeft die een hoge mate van aanpassing vereisen, of als je volledige controle wilt hebben over je IAM-systeem en gegevens? In dat geval kan HelloID ook in huis worden geïmplementeerd, waardoor je de flexibiliteit hebt om de oplossing aan te passen aan je specifieke behoeften en volledige controle te hebben over je IAM-systeem.

Het is belangrijk om te onthouden dat de beste keuze afhangt van de specifieke behoeften en omstandigheden van je organisatie. Het is altijd een goed idee om professioneel advies in te winnen voordat je een beslissing neemt.

Populaire IAM-tools

Wie met IAM aan de slag wilt komt al snel tot de conclusie dat het landschap van IAM-tools zeer breed is; een groot aantal populaire IAM-tools zijn beschikbaar. Enkele voorbeelden zijn SolarWinds Access Rights Manager, Oracle Identity Cloud Service, IBM Security Identity and Access Assurance, SailPoint IdentityIQ en Ping Identity.

Zelf levert Tools4ever HelloID, een moderne en veilige IAM-oplossing die volledig in de cloud draait. De oplossing biedt een antwoord op al jouw IAM-vraagstukken. Zo helpt de oplossing jouw organisatie te voldoen aan de steeds strengere wet- en regelgeving omtrent audits en beveiliging. De oplossing is daarnaast snel implementeerbaar, onder meer doordat HelloID vanuit de cloud beschikbaar is en de implementatie geen maatwerk vereist. De investeringen die HelloID vraagt zijn dan ook zeer beperkt.

Een belangrijk voordeel van HelloID is dat de IAM-oplossing van Nederlandse makelij is. Dit betekent onder meer dat de oplossing volledig in lijn is met de wet- en regelgeving die in Nederland en de Europese Unie (EU) van toepassing is. Het Nederlandse team met veel lokale kennis zorgt daarnaast voor korte lijnen en directe aanspreekpunten. Zo kunnen zij je optimaal te dienst staan.

Onmisbaar voor een optimale beveiliging

IAM is een onmisbaar onderdeel van een optimale digitale beveiliging. Met behulp van de technologie regel je tot in detail welke gebruiker tot welke systemen en data toegang krijgt. Ook zorg je dat je jouw organisatie volledig op orde hebt wat betreft compliance met relevante wet- en regelgeving, iets dat je daarnaast dankzij rapportages eenvoudig en inzichtelijk kunt aantonen.

Benieuwd naar de mogelijkheden van HelloID en wil je de oplossing zelf in de praktijk ervaren? Boek dan nu een demo!

Nog geen Tools4ever klant maar wel benieuwd naar de mogelijkheden?

Maak een afspraakGerelateerde artikelen

- Access Management – Integratie van dashboard in bestaand intranet

- Access Management – Dashboard, categorieën en toegangsrechten configureren

- Het belang van governance bij IAM

- Access Management – Configureren van SSO via applicatiecatalogus

- Nog niet IAM compliant?

- Nieuwe NEN 7510:2024 beschikbaar

- Access Management – Gasttoegang beheren

- Access Management - Een of meerdere Identity Providers koppelen

- Access Management - Waar te starten?

- Het verhaal achter 25 jaar Tools4ever